背景

小李在值守的过程中,发现有CPU占用飙升,出于胆子小,就立刻将服务器关机,并找来正在吃苕皮的hxd帮他分析,这是他的服务器系统,请你找出以下内容:

攻击者的shell密码: rebeyond

攻击者的IP地址: 192.168.126.1

攻击者的隐藏账户名称: hack168$

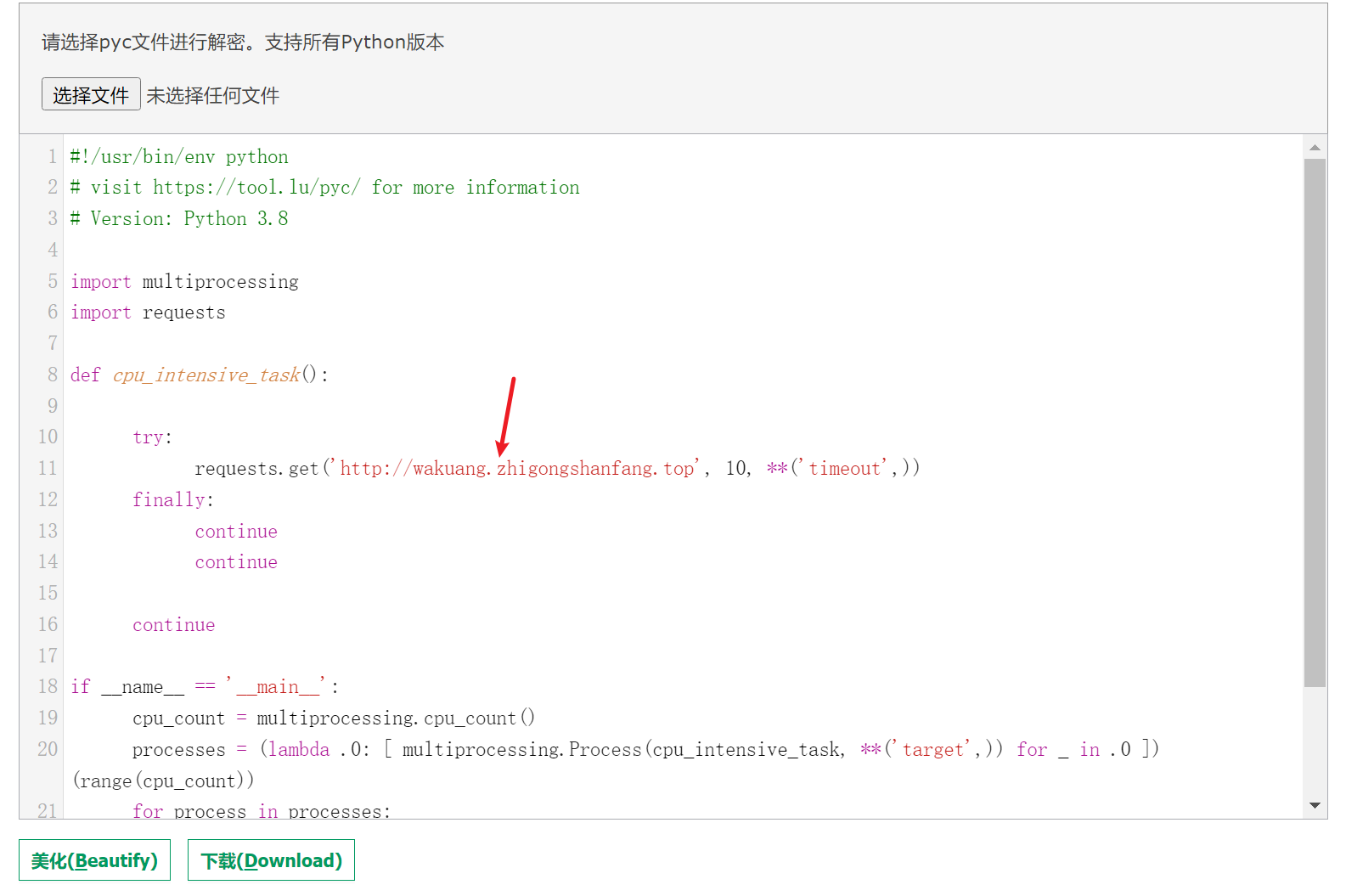

攻击者挖矿程序的矿池域名(仅域名): http://wakuang.zhigongshanfang.top

修复漏洞

靶机环境

使用Vmware启动即可,如启动错误,请升级至Vmware17.5以上

靶机环境:

Windows Server 2022

phpstudy(小皮面板)

相关账户密码:

用户:administrator

密码:Zgsf@admin.com

信息收集

查看端口

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

|

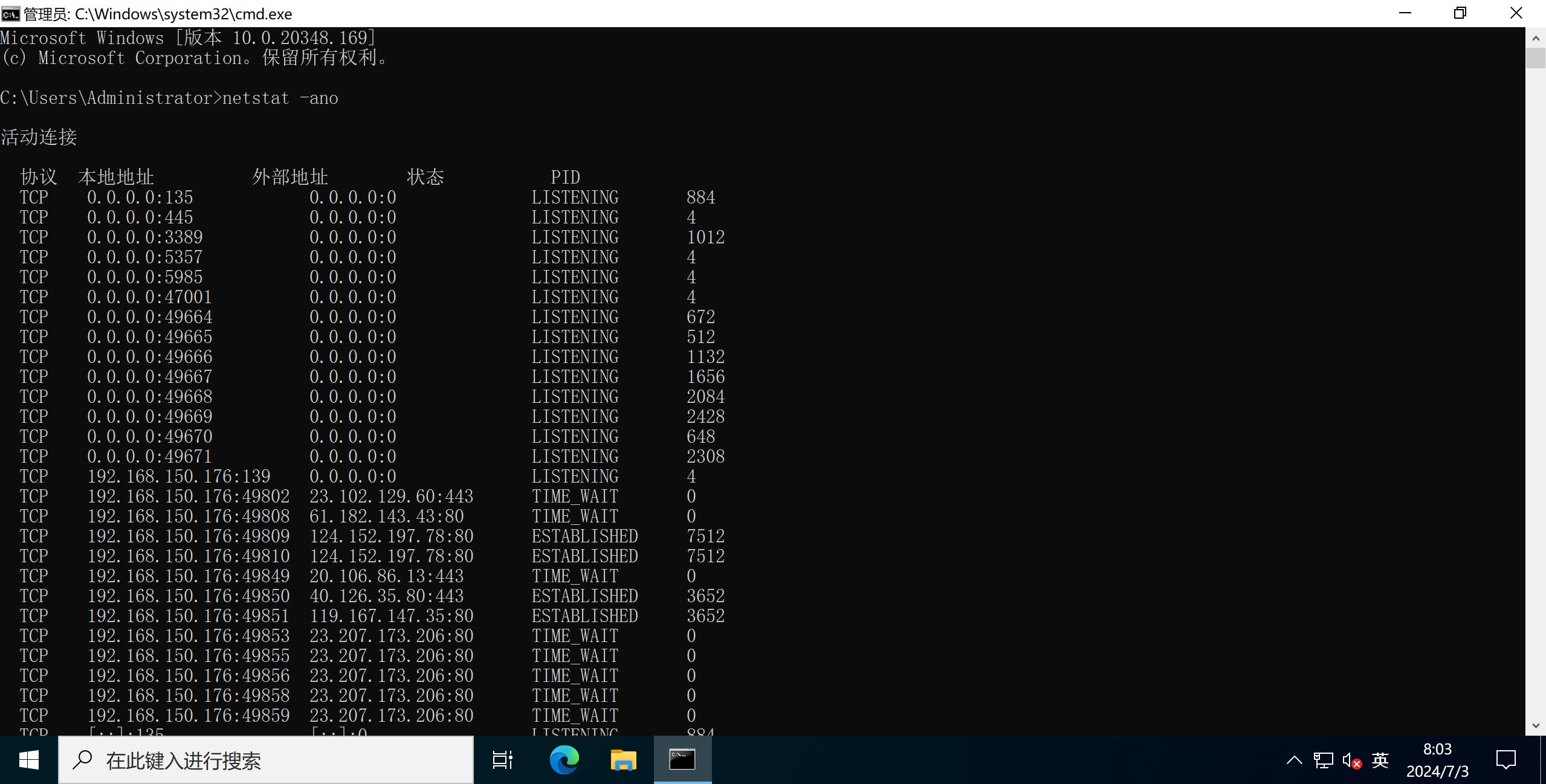

netstat -ano

135端口:通常用于 Windows RPC(远程过程调用)服务,PID 为 884.

445端口:用于 SMB(Server Message Block)协议,通常用于文件和打印机共享,PID 为 4.

3389端口:用于 RDP(远程桌面协议),PID 为 1012.

5357端口:通常用于 Web Services for Devices (WSDAPI),PID 为 4.

5985端口:用于 WinRM (Windows Remote Management) over HTTP,PID 为 4.

47001端口:通常用于 Windows 的自动发现服务,PID 为 4.

49664-49671端口:这些是动态或私有端口,用于各种系统服务,PID 分别为 672, 512, 1132, 1656, 2084, 2428, 648, 2308.

49809和49810端口:与 124.152.197.78 的 80 端口建立连接,PID 为 7512.

49850和49851端口:与 40.126.35.80 和 119.167.147.35 的 443 端口建立连接,PID 为 3652.

等待关闭连接 (TIME_WAIT)

49802, 49808, 49849, 49853, 49855, 49856, 49858, 49859端口:这些连接正在等待关闭,PID 为 0.

123端口:用于 NTP(网络时间协议),PID 为 2860.

500端口:用于 IPSec 的 ISAKMP(Internet Security Association and Key Management Protocol),PID 为 2300.

3389端口:用于 RDP 的 UDP 通信,PID 为 1012.

3702端口:用于 Web Services Discovery,PID 为 7032.

4500端口:用于 NAT-T(Network Address Translation - Traversal),PID 为 2300.

5353端口:用于 mDNS(Multicast DNS),PID 为 1764.

5355端口:用于 LLMNR(Link-Local Multicast Name Resolution),PID 为 1764.

58668和58669端口:动态端口,PID 为 7032.

127.0.0.1:59524:本地回环地址上的通信,PID 为 2560.

192.168.150.176:137和138端口:用于 NetBIOS 名称和数据报服务,PID 为 4.

|

查看服务

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

40

41

42

43

44

45

46

47

48

49

50

51

52

53

54

55

56

57

58

59

60

61

62

63

64

65

66

67

68

69

70

71

72

73

74

75

76

77

78

79

80

81

82

83

84

85

86

87

88

89

90

91

92

93

94

95

96

97

98

99

100

101

102

103

104

105

106

107

108

109

110

111

112

113

114

115

116

117

118

119

120

121

122

123

| C:\Users\Administrator>tasklist /svc

映像名称 PID 服务

========================= ======== ============================================

System Idle Process 0 暂缺

System 4 暂缺

Registry 100 暂缺

smss.exe 300 暂缺

csrss.exe 416 暂缺

wininit.exe 512 暂缺

csrss.exe 520 暂缺

winlogon.exe 576 暂缺

services.exe 648 暂缺

lsass.exe 672 KeyIso, SamSs

svchost.exe 768 BrokerInfrastructure, DcomLaunch, PlugPlay,

Power, SystemEventsBroker

fontdrvhost.exe 784 暂缺

fontdrvhost.exe 792 暂缺

svchost.exe 884 RpcEptMapper, RpcSs

svchost.exe 944 LSM

svchost.exe 1012 TermService

dwm.exe 380 暂缺

svchost.exe 692 NcbService

svchost.exe 936 lmhosts

svchost.exe 352 TimeBrokerSvc

svchost.exe 1132 EventLog

svchost.exe 1140 CoreMessagingRegistrar

svchost.exe 1296 nsi

svchost.exe 1308 gpsvc

svchost.exe 1336 ProfSvc

svchost.exe 1344 FontCache

svchost.exe 1380 EventSystem

svchost.exe 1396 UmRdpService

svchost.exe 1412 Themes

svchost.exe 1420 DispBrokerDesktopSvc

svchost.exe 1528 Dhcp

svchost.exe 1632 SENS

svchost.exe 1656 Schedule

svchost.exe 1764 Dnscache

svchost.exe 1772 Wcmsvc

svchost.exe 1856 NlaSvc

svchost.exe 1872 ShellHWDetection

svchost.exe 1884 CertPropSvc

svchost.exe 1956 BFE, mpssvc

svchost.exe 1976 LanmanWorkstation

svchost.exe 1988 WinHttpAutoProxySvc

svchost.exe 2084 SessionEnv

svchost.exe 2100 netprofm

svchost.exe 2220 UserManager

svchost.exe 2300 IKEEXT

svchost.exe 2308 PolicyAgent

spoolsv.exe 2428 Spooler

svchost.exe 2512 CryptSvc

svchost.exe 2524 DiagTrack

svchost.exe 2560 iphlpsvc

svchost.exe 2608 LanmanServer

phpStudyServer.exe 2624 phpStudySrv

svchost.exe 2640 SstpSvc

svchost.exe 2680 StateRepository

svchost.exe 2688 SysMain

svchost.exe 2744 TrkWks

VGAuthService.exe 2768 VGAuthService

vm3dservice.exe 2804 vm3dservice

vmtoolsd.exe 2848 VMTools

svchost.exe 2860 W32Time

MsMpEng.exe 2868 WinDefend

svchost.exe 2884 Winmgmt

svchost.exe 2908 WinRM

svchost.exe 2940 WpnService

vm3dservice.exe 2592 暂缺

svchost.exe 3356 RasMan

AggregatorHost.exe 3668 暂缺

dllhost.exe 3696 COMSysApp

WmiPrvSE.exe 4132 暂缺

sihost.exe 4212 暂缺

svchost.exe 4224 CDPUserSvc_37c8d

svchost.exe 4256 WpnUserService_37c8d

taskhostw.exe 4360 暂缺

svchost.exe 4472 TokenBroker

svchost.exe 4540 TabletInputService

ctfmon.exe 4628 暂缺

svchost.exe 4668 AppXSvc

svchost.exe 4748 camsvc

svchost.exe 4792 CDPSvc

NisSrv.exe 3616 WdNisSvc

explorer.exe 1092 暂缺

ChsIME.exe 4588 暂缺

svchost.exe 5180 wuauserv

msdtc.exe 5188 MSDTC

TextInputHost.exe 5500 暂缺

StartMenuExperienceHost.e 5524 暂缺

RuntimeBroker.exe 5700 暂缺

SearchApp.exe 5944 暂缺

RuntimeBroker.exe 6128 暂缺

RuntimeBroker.exe 6308 暂缺

svchost.exe 6384 LicenseManager

vmtoolsd.exe 4376 暂缺

WmiPrvSE.exe 5928 暂缺

svchost.exe 1244 Appinfo

svchost.exe 1408 fdPHost

svchost.exe 7032 FDResPub

MicrosoftEdgeUpdate.exe 8060 暂缺

MicrosoftEdgeUpdate.exe 8096 暂缺

svchost.exe 7016 DPS

svchost.exe 6620 WdiSystemHost

taskhostw.exe 6960 暂缺

svchost.exe 7308 PcaSvc

svchost.exe 6064 StorSvc

svchost.exe 7252 UALSVC

MicrosoftEdgeUpdate.exe 5172 edgeupdate

svchost.exe 3084 cbdhsvc_37c8d

svchost.exe 7512 DoSvc

svchost.exe 7692 UsoSvc

phpstudy_pro.exe 7880 暂缺

svchost.exe 4504 ClipSVC

svchost.exe 3652 DsSvc

svchost.exe 1644 smphost

WinSAT.exe 8088 暂缺

conhost.exe 5480 暂缺

smartscreen.exe 7368 暂缺

cmd.exe 2776 暂缺

conhost.exe 2280 暂缺

tasklist.exe 2656 暂缺

|

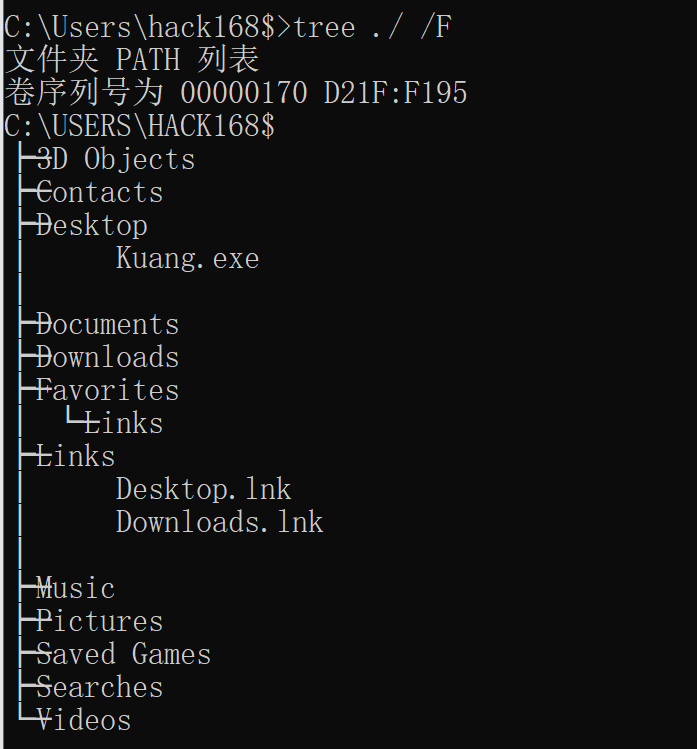

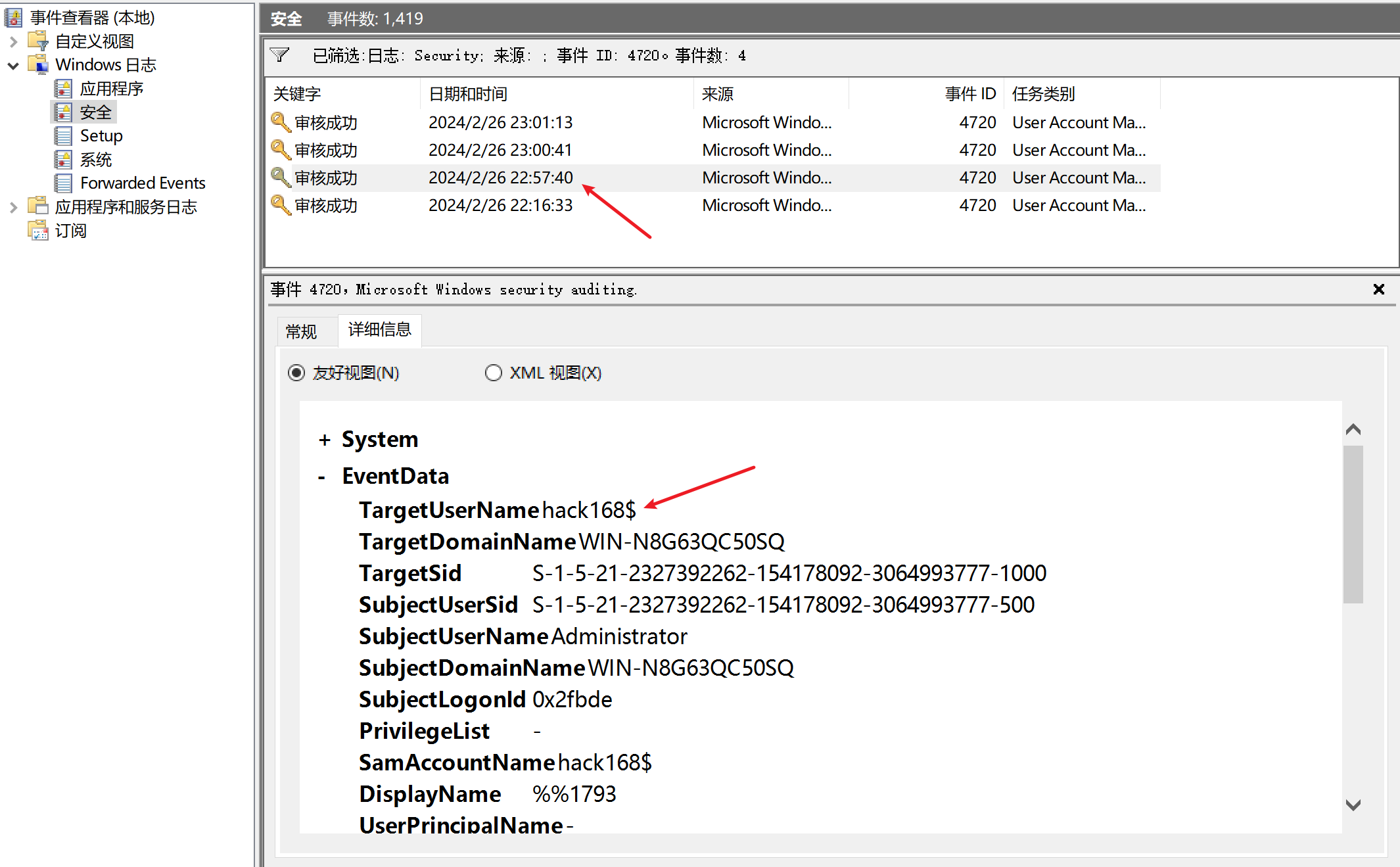

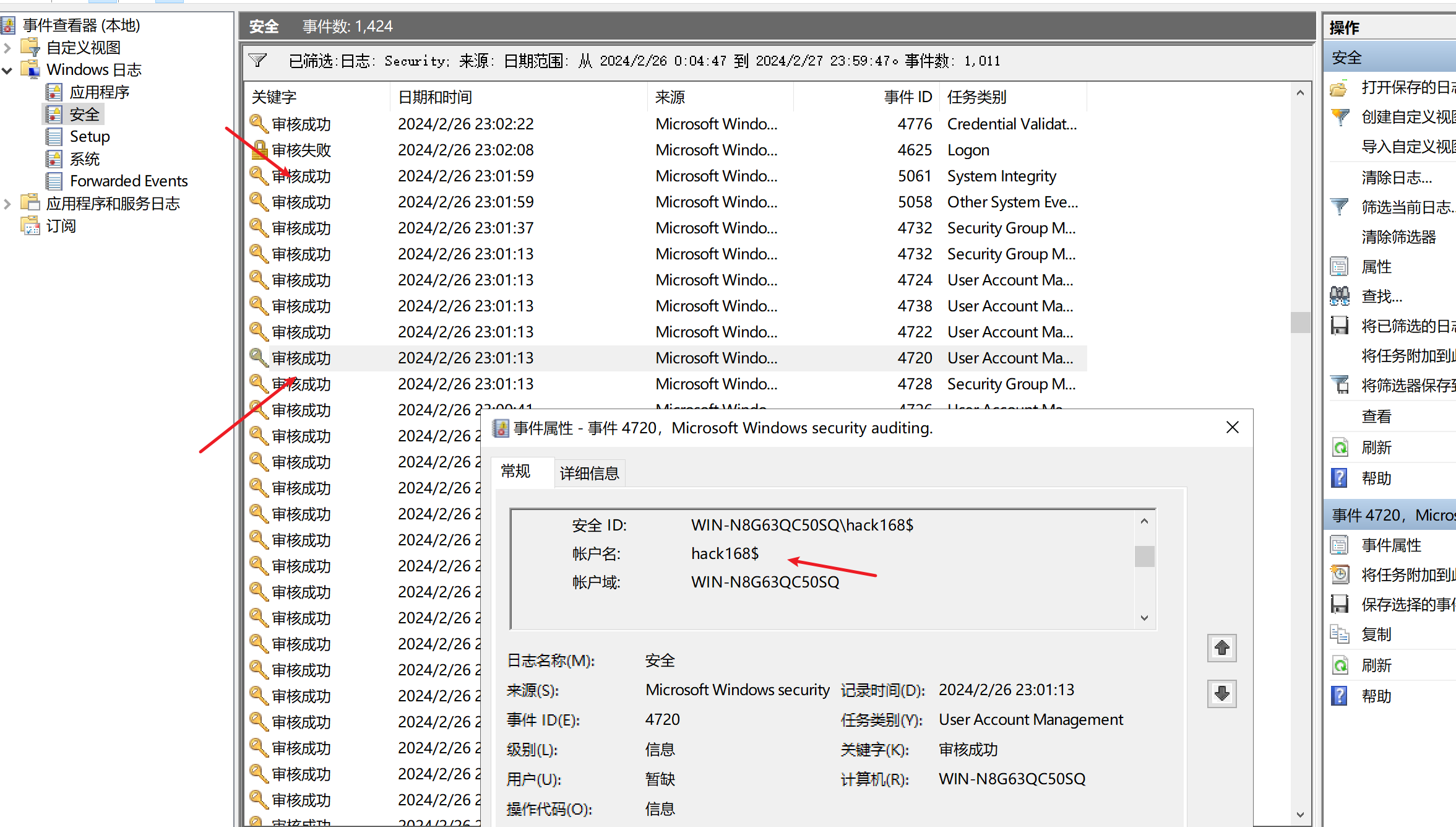

查看账号

win+r:lusrmgr.msc发现一个影子账户:hack168$或net localgroup administrators只能查看通过$符号隐藏的账户

在该用户下发现执行程序一个,提取出后上传到微步在线分析一下,由于此程序是模拟出来的恶意软件所以微步并判断出是否为恶意程序

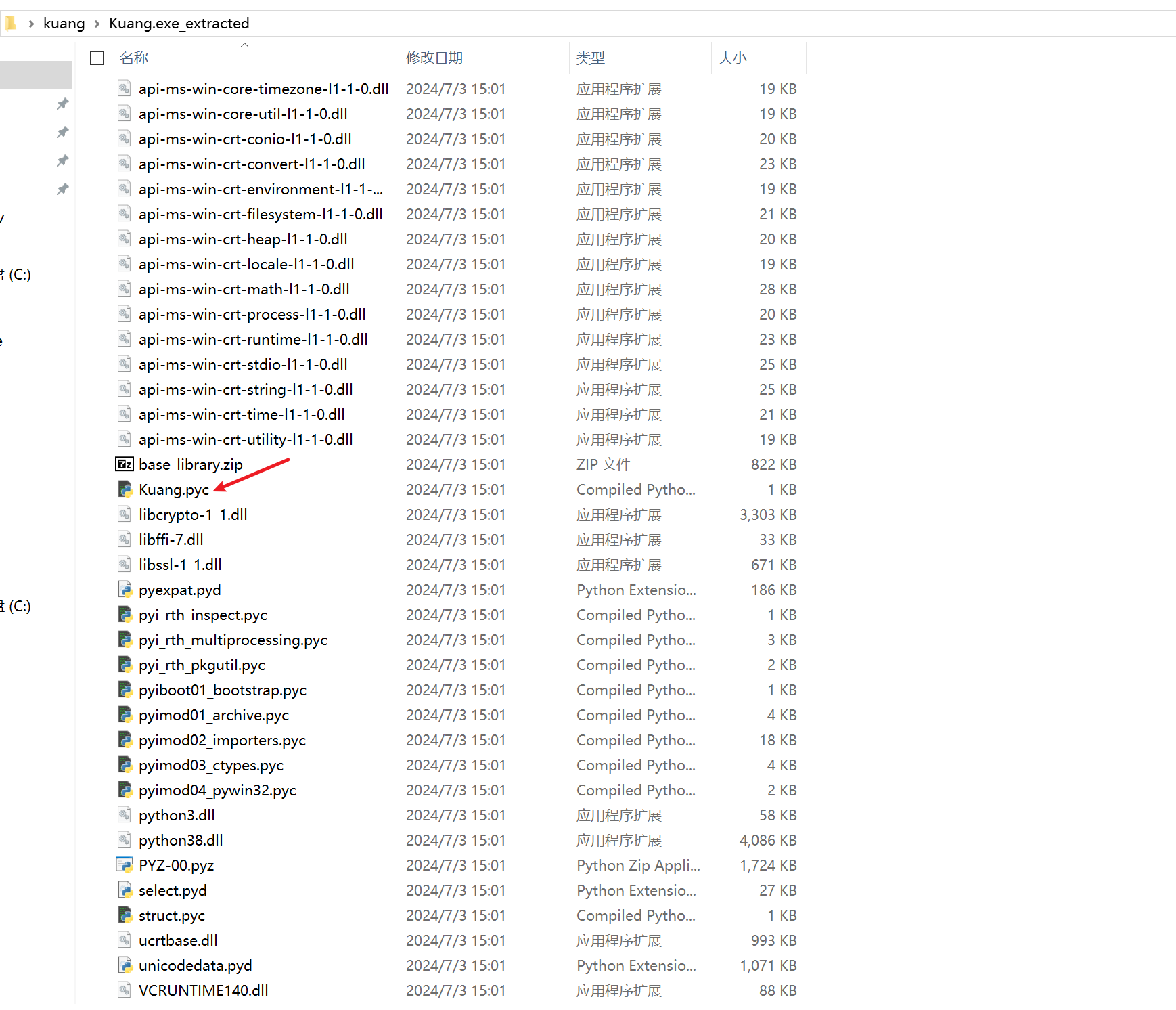

以下反编译内容来自题解

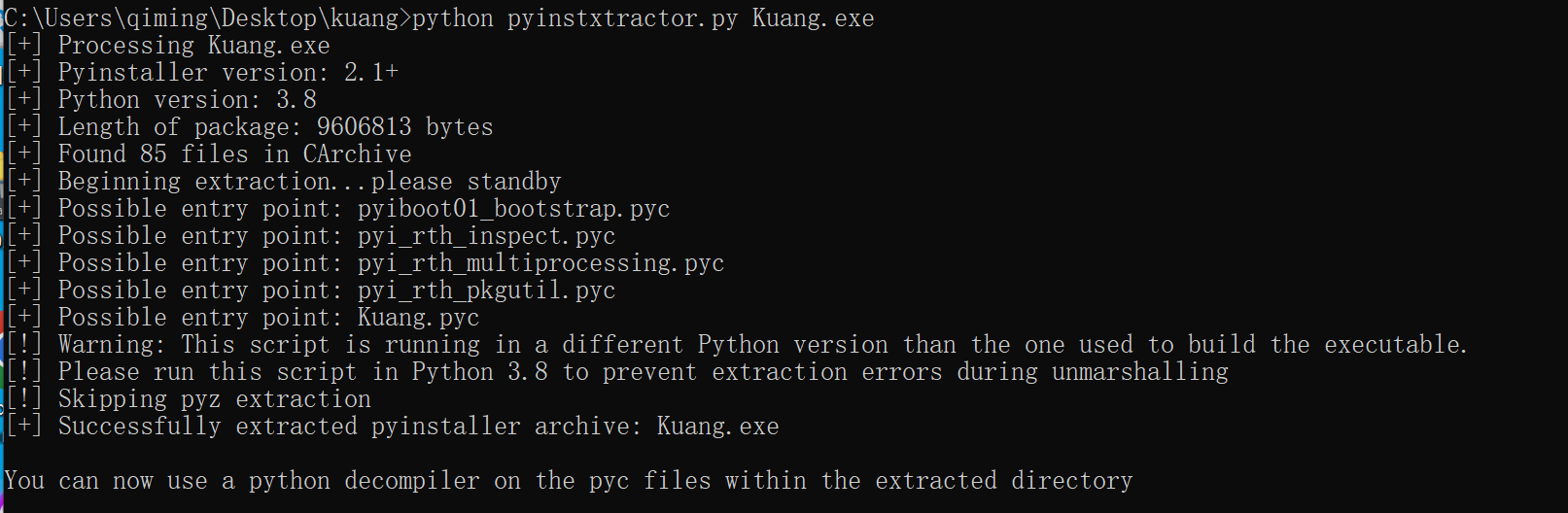

在桌面处找到位置程序,运行后cpu飙升,判别为挖矿程序,分析该文件

该图标为pyinstaller打包通过Google识图也可以找到这是什么打包的,如何反编译.

使用pyinstxtractor进行反编译

pyinstxtractor需要3.8版本的Python运行

得到pyc文件

使用在线pyc反编译工具,得到源码

分析开机自启程序

1

2

3

4

5

6

7

8

9

10

11

12

| HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Run

HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Runonce

HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\RunServices

HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\RunServicesOnce

HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\policies\Explorer\Run

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\RunOnce

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\RunServices

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\RunServicesOnce

(ProfilePath)\Start Menu\Programs\Startup 启动项

msconfig 启动选项卡

gpedit.msc 组策略编辑器

|

查看计划或定时任务

1

2

3

4

5

6

| C:\Windows\System32\Tasks\

C:\Windows\SysWOW64\Tasks\

C:\Windows\tasks\

schtasks

taskschd.msc

compmgmt.msc

|

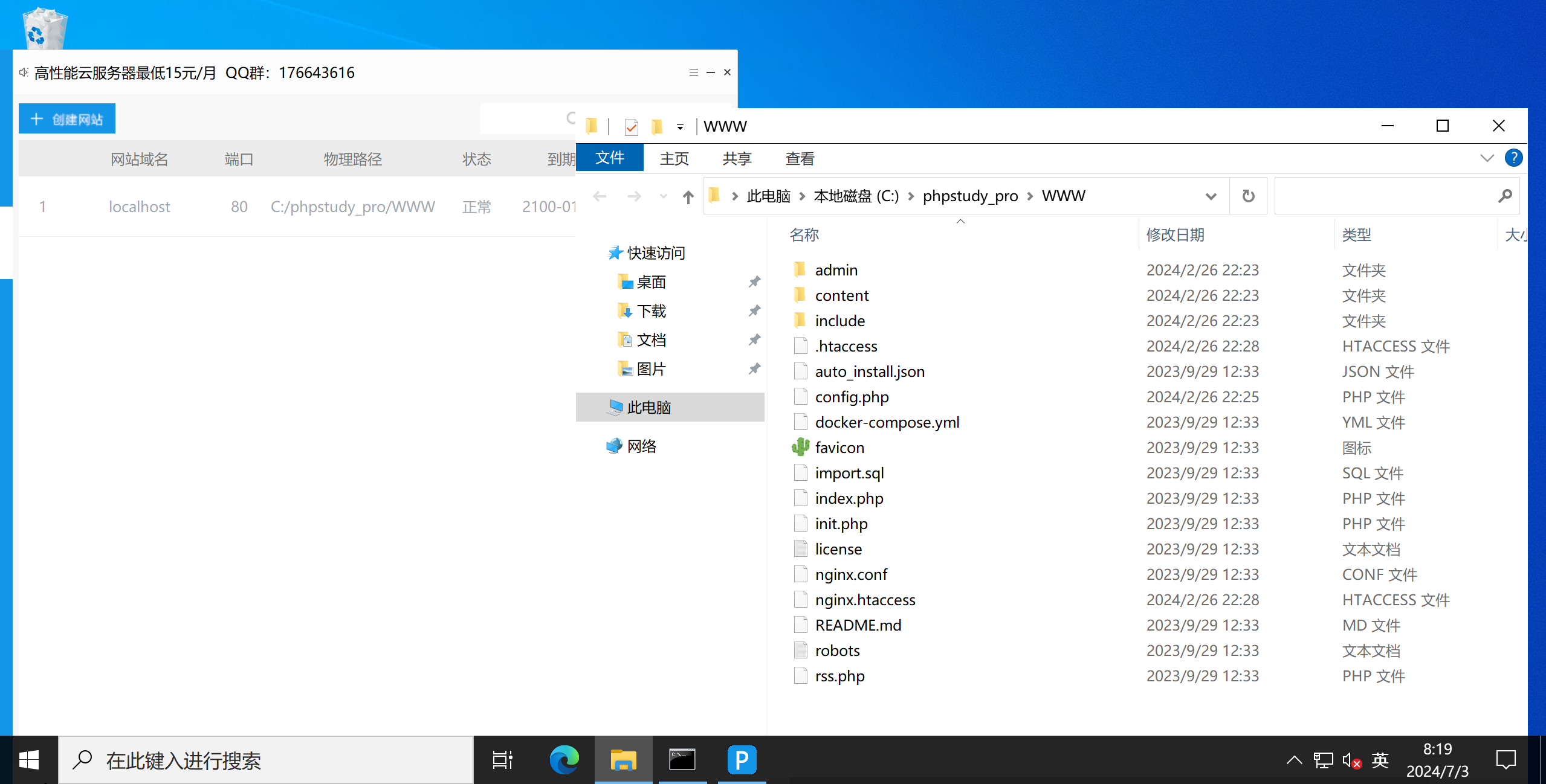

Web应急响应

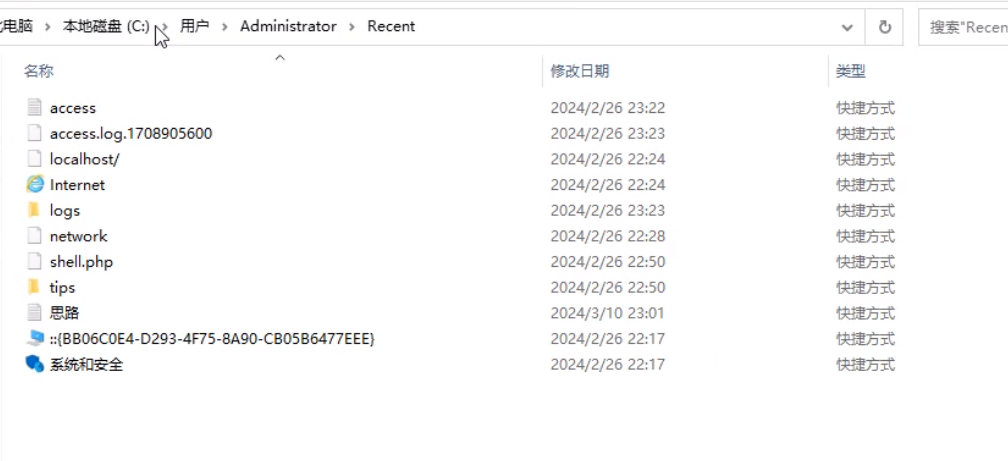

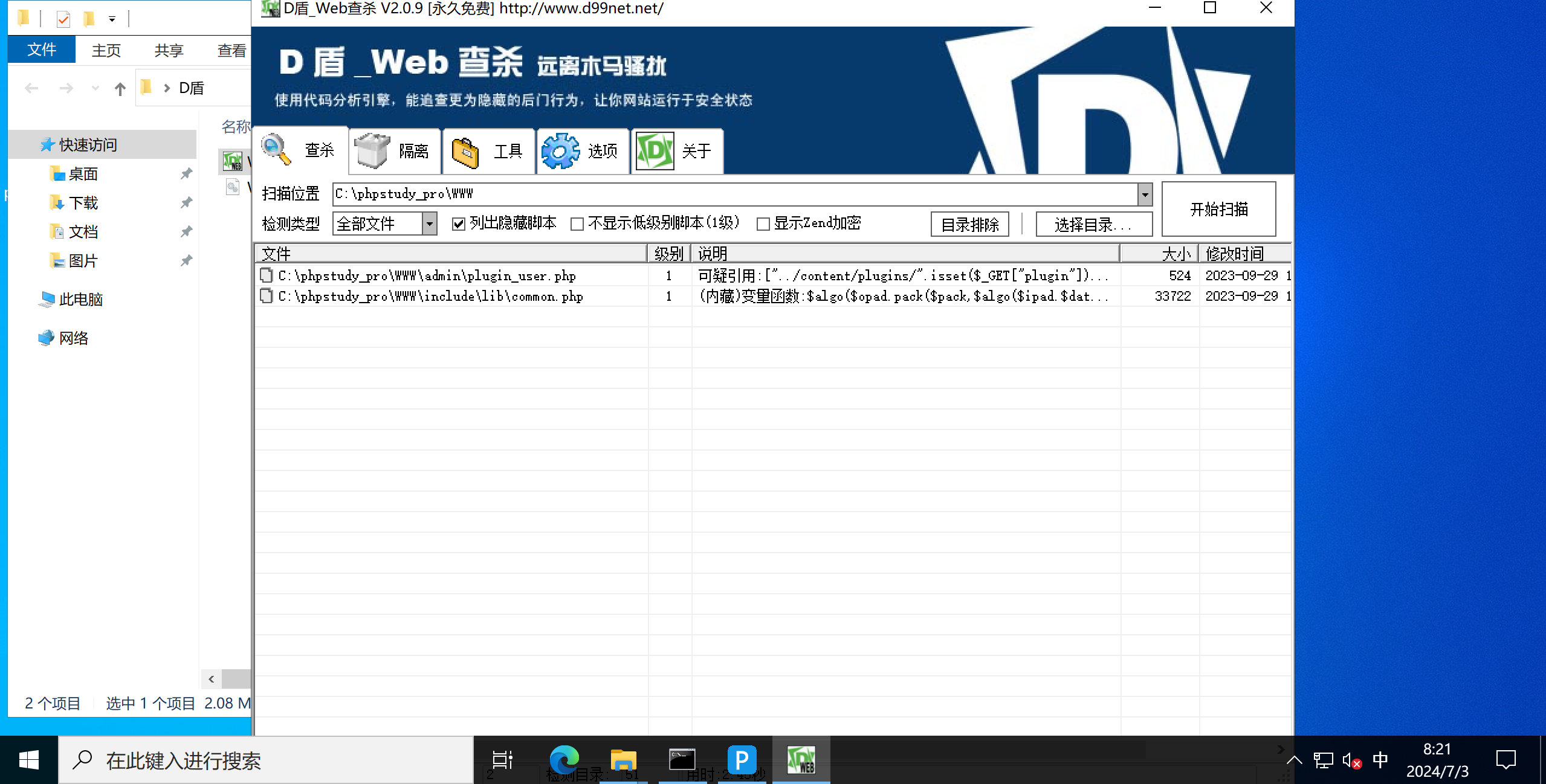

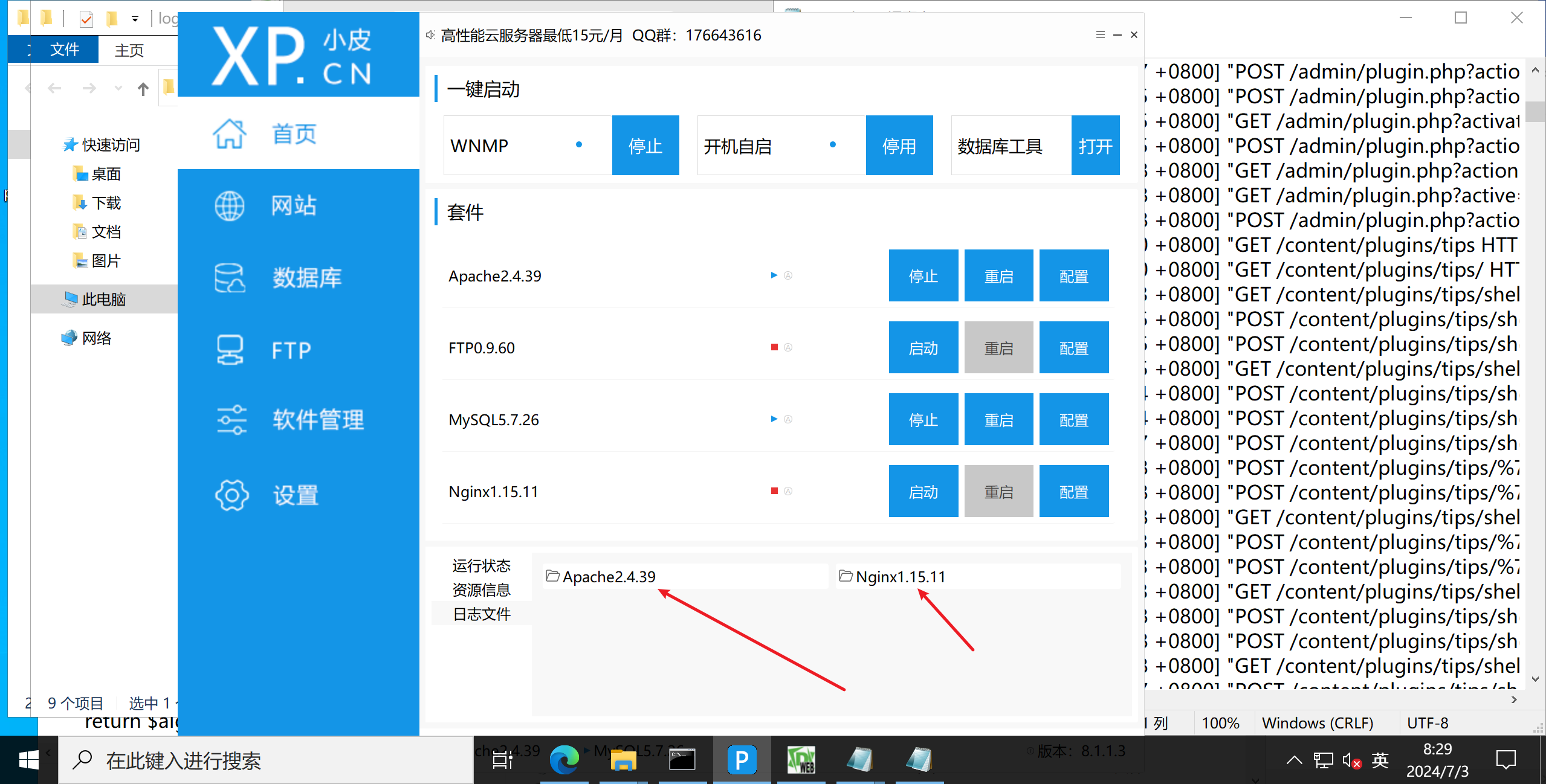

开着PHPStudy那估计就会有web服务器,虽然背景中也说了,进入网站根目录,查找是否存在Webshell,或通过%UserProfile%\Recent查找最近修改的文件记录

没有发现可疑文件,也可换其他工具,这里查找中间件日志文件快速浏览

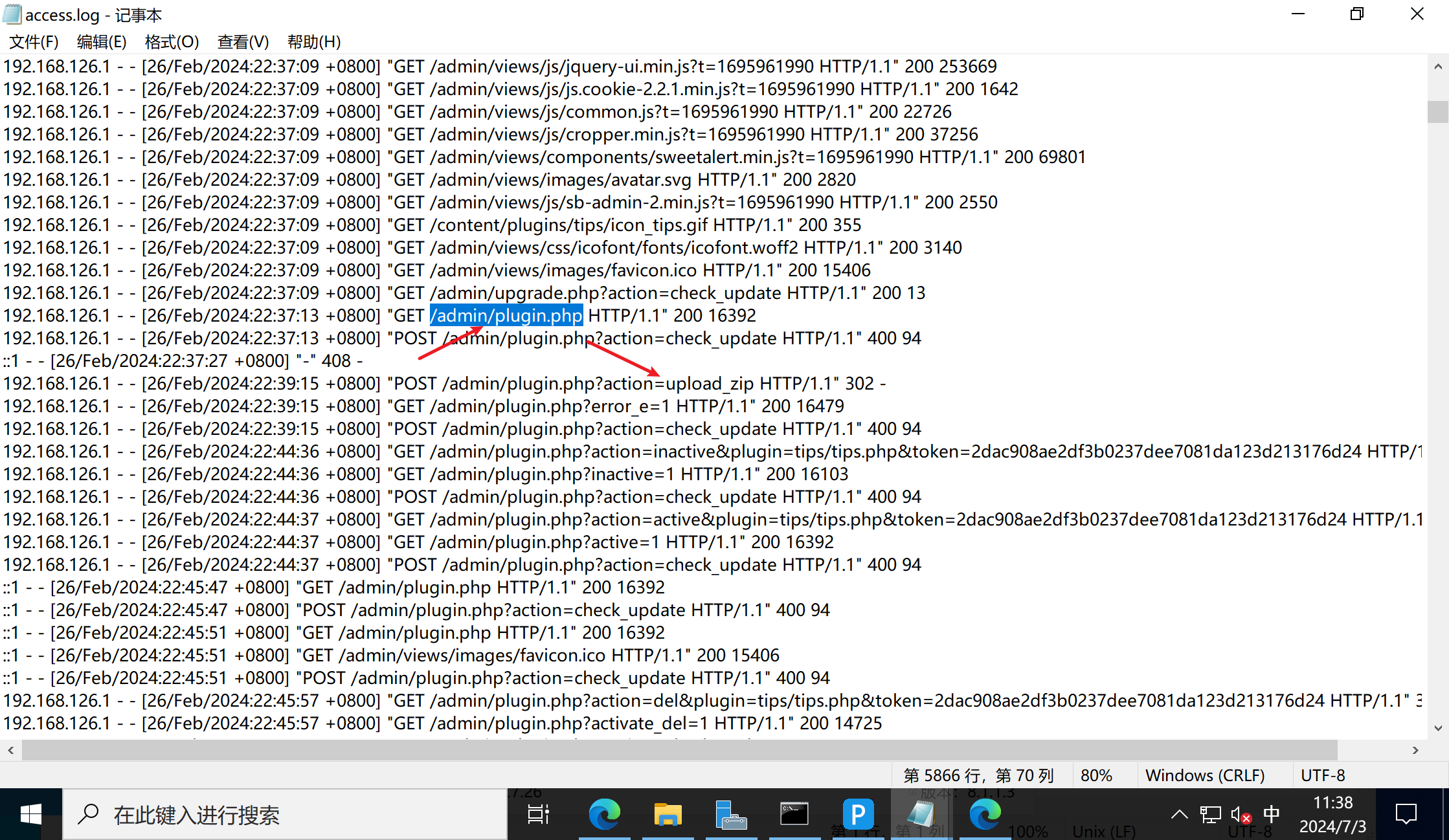

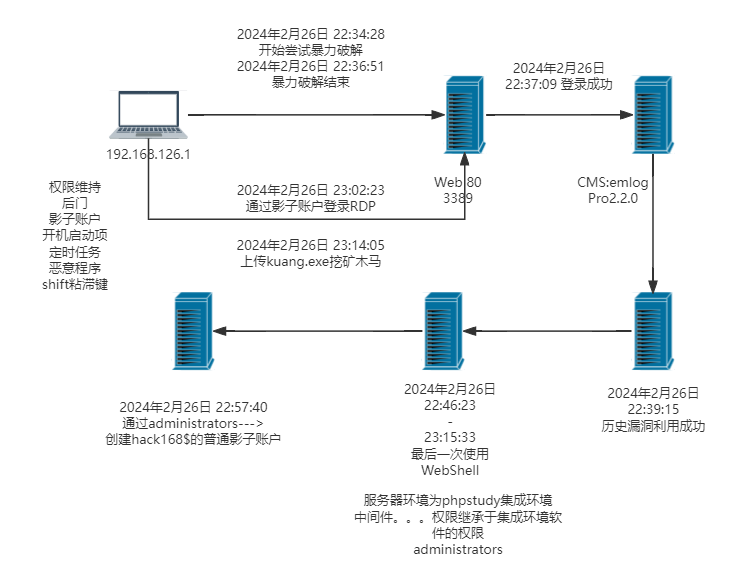

相关中间件日志都要快速过一遍,在access.log中发现可疑路径192.168.126.1 - - [26/Feb/2024:22:46:23 +0800] "GET /content/plugins/tips/shell.php HTTP/1.1" 200 -

查看该文件内容,发现是个冰蝎马

密码为默认密码:rebeyond攻击IP为:192.168.126.1

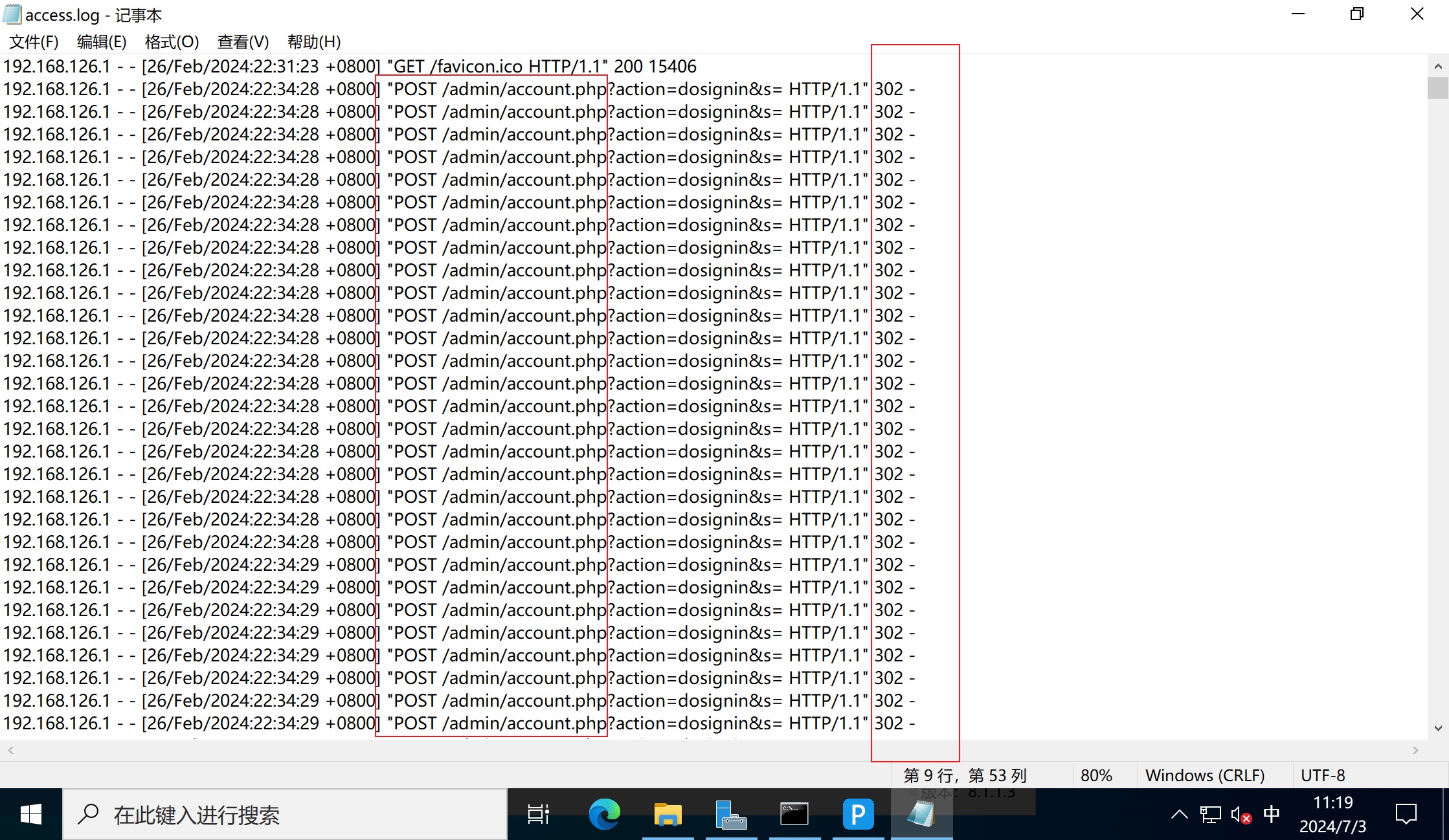

继续查看日志寻找shell前后请求,发现了大量的POST请求同一页面并且状态码为302,猜测可能存在弱口令,联系运维人员确认是否为弱口令或者查看全流量设备

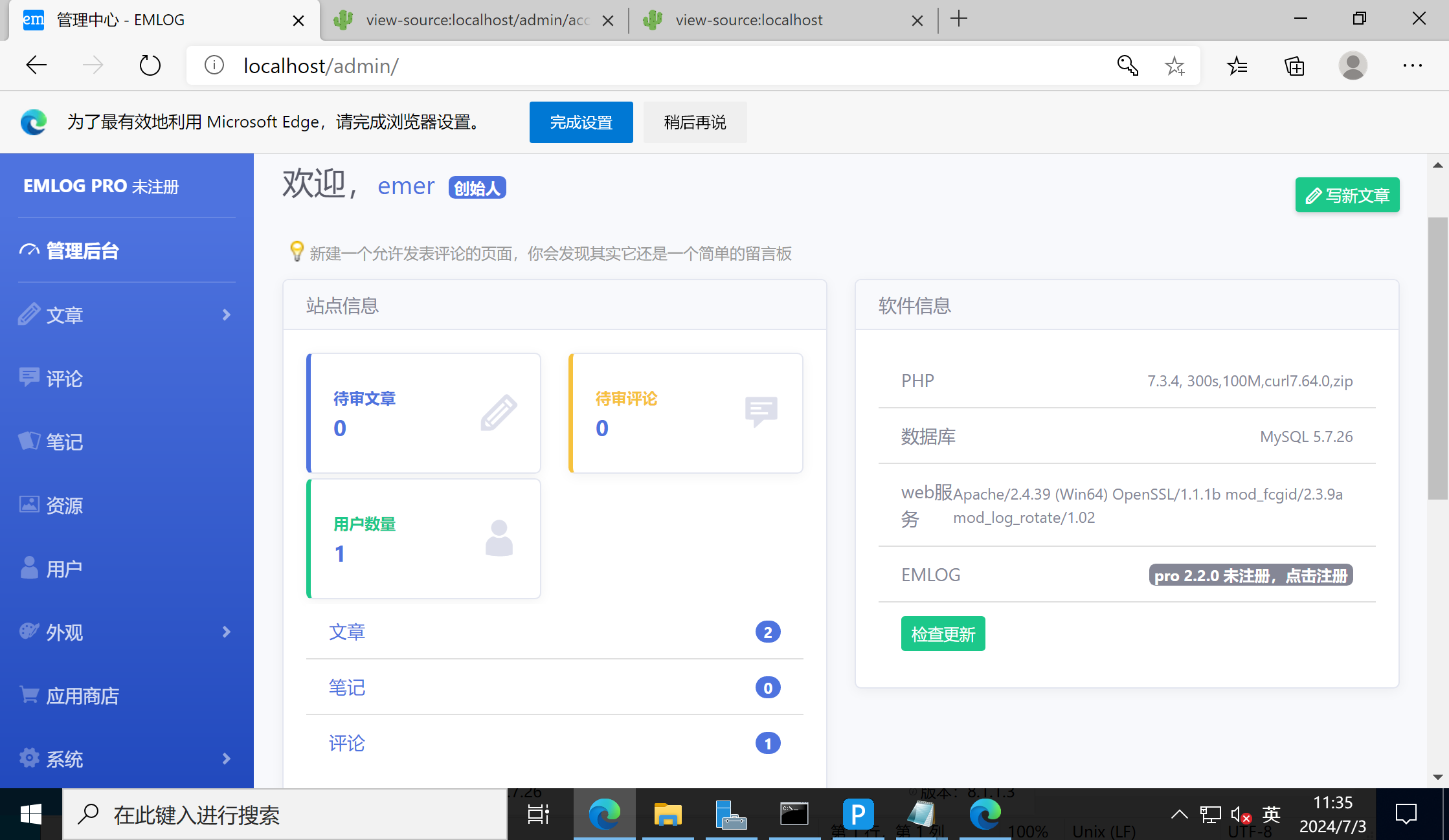

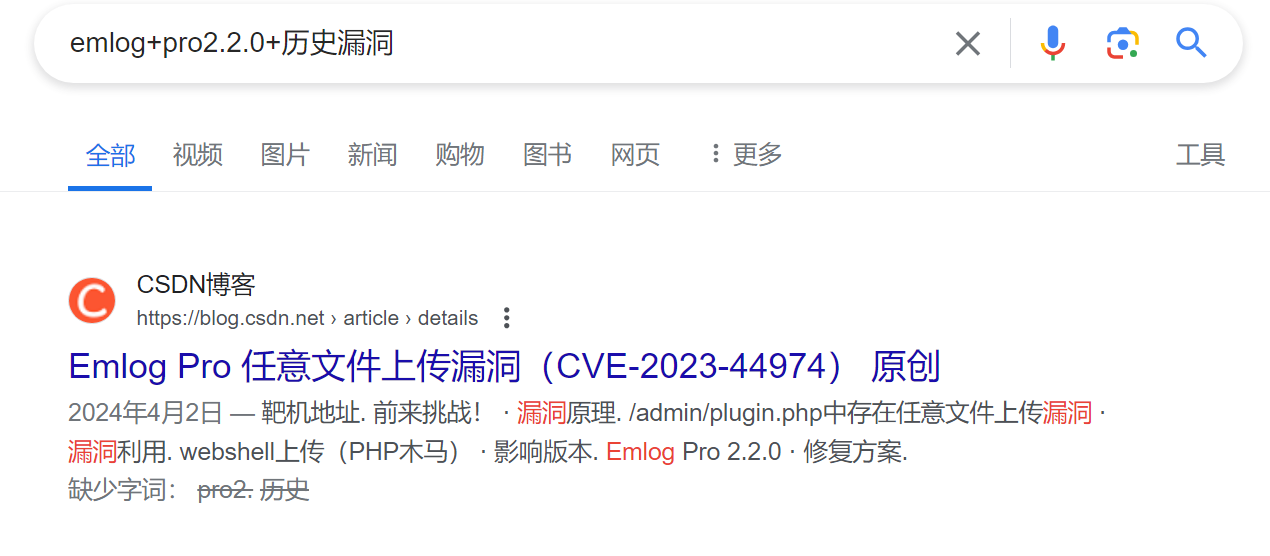

通过弱口令:admin 123456登录到后台查看CMS框架及版本号emlog pro2.2.0

搜索emlog pro2.2.0 历史漏洞得到/admin/plugin.php存在任意文件上传,并且和日志中的攻击路径吻合

系统应急响应

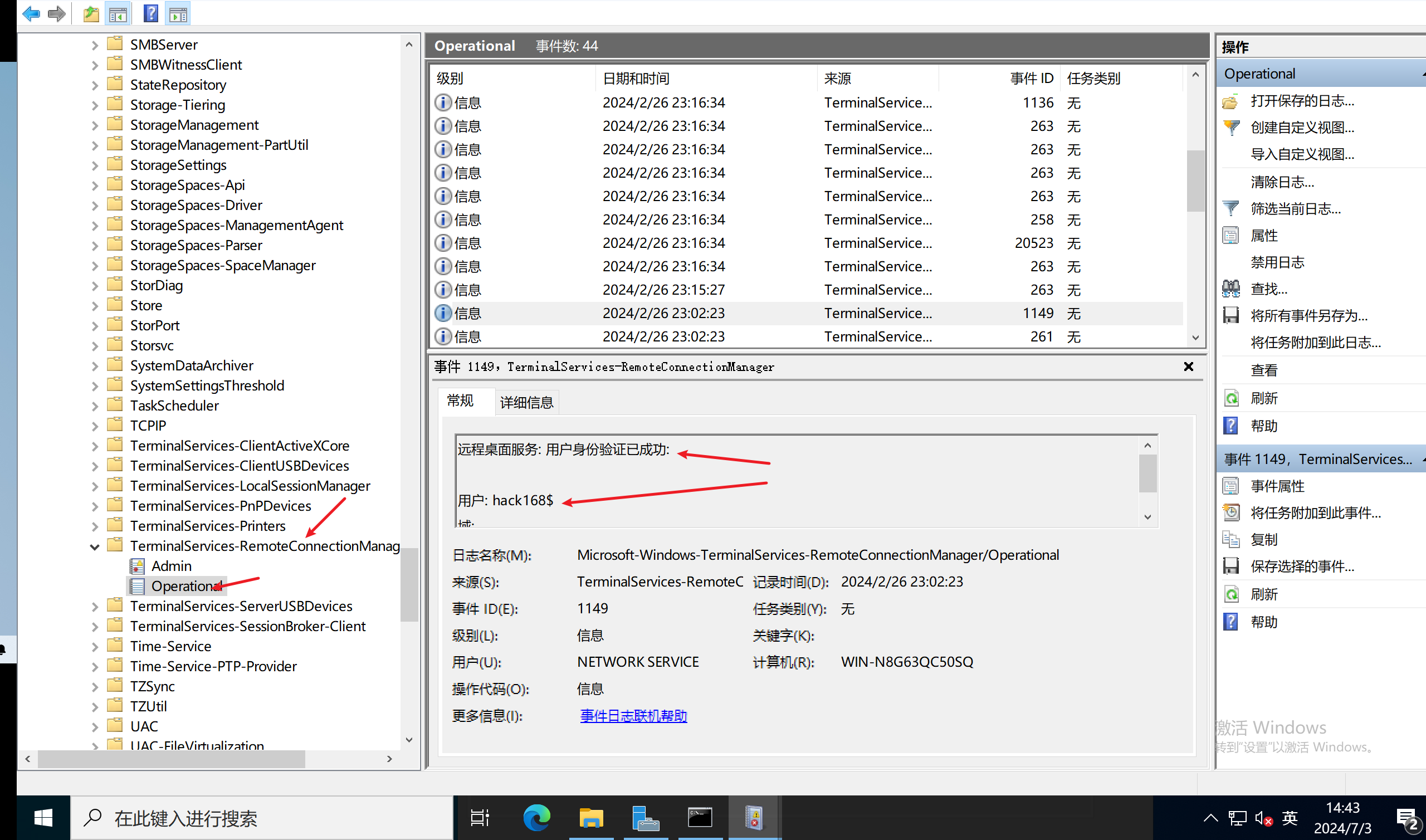

通过eventvwr查看用户创建日志,发现是直接通过administrator管理员用户创建的影子账户.由于没用pcap包无法判断是否通过冰蝎马创建

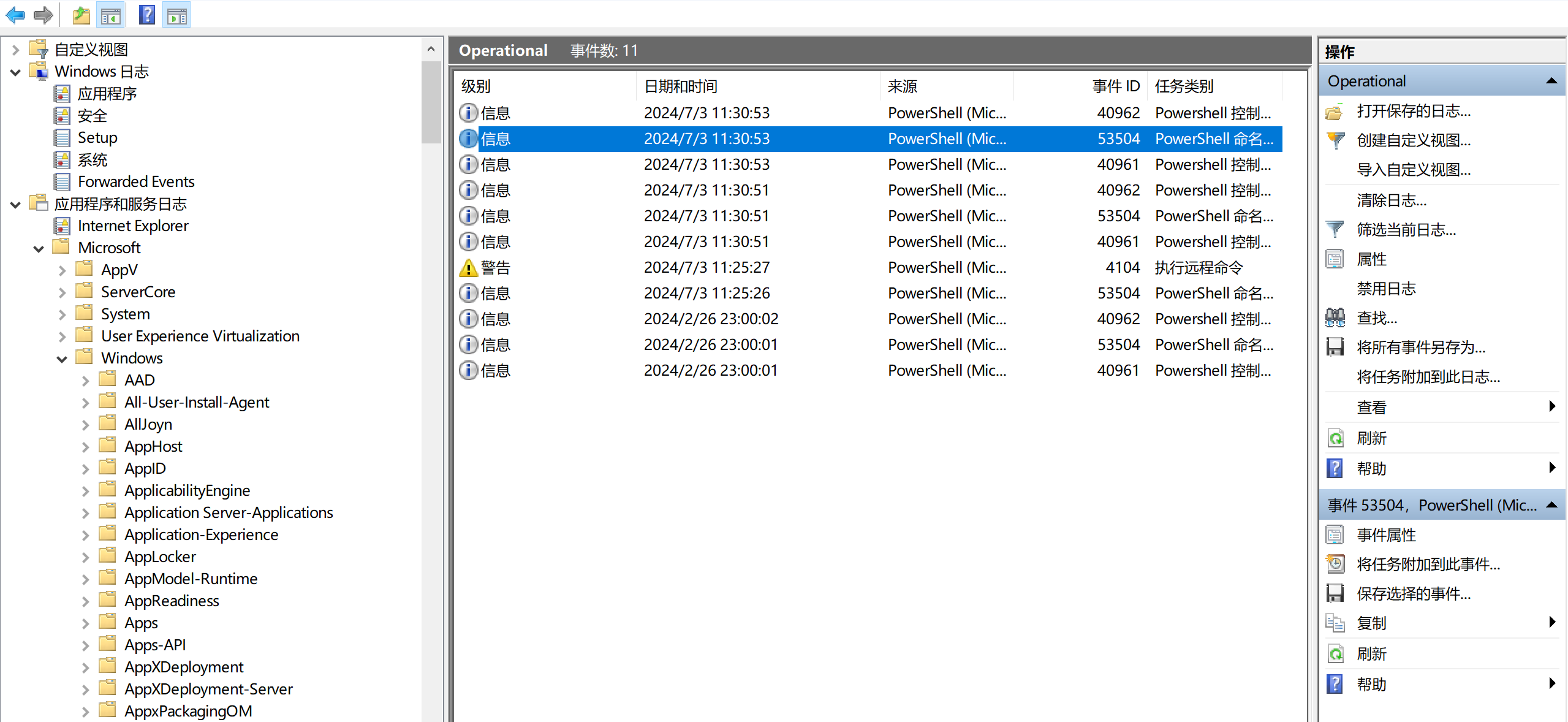

powershell无异常

发现此用户通过RDP远程登陆了此机器

攻击路径